Добрый день дорогие друзья! Сегодня будем рассматривать проблему с программой АРМ ФСС, а именно «ошибка: набор ключей не определен». С данной ошибкой Вы скорее всего столкнетесь, при загрузке ЭЛН. Будем справлять! Поехали!

АРМ ФСС ошибка: набор ключей не определен

Если у Вас не получается самостоятельно решить данную проблему, то Вы можете перейти в раздел ПОМОЩЬ и Вам помогут наши специалисты.

С данной проблемой я столкнулся, как раз при загрузке электронного больничного. Для начала обновим АРМ ФСС. Как обновить АРМ ФСС прочитайте вот тут.

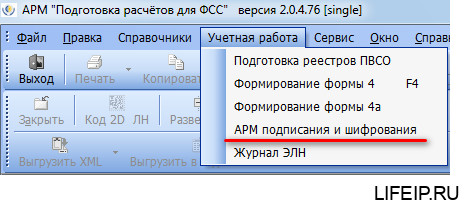

Теперь перейдем в раздел меню «Учетная работа» и выберем «АРМ подписания и шифрования».

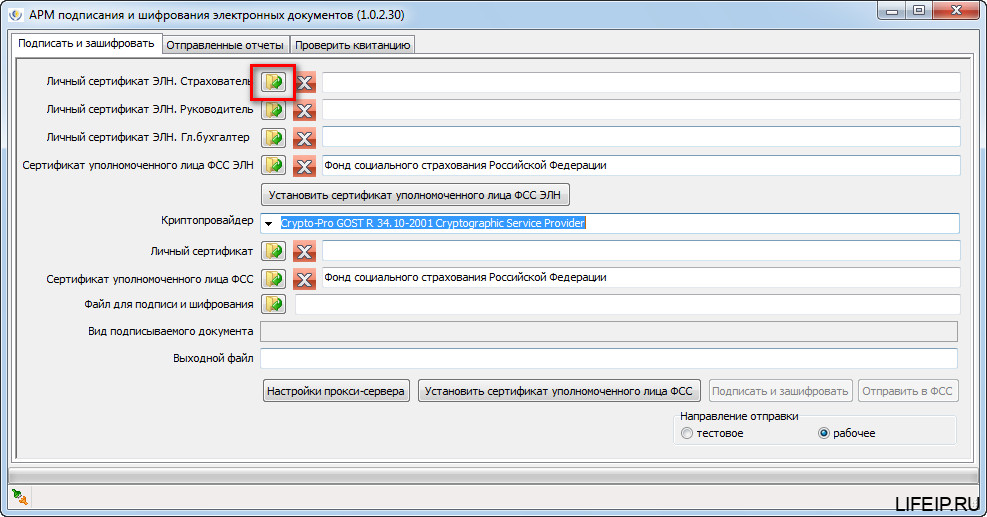

Теперь будем внимательными! Нам необходимо проставить правильные ключи. То есть, правильно выбрать наши сертификаты.

Какие сертификаты ставить при загрузке больничного в АРМ ФСС

Переходим в раздел «Личный сертификат ЭЛН. Страхователь». Это сертификат нашей организации! Выбираем его, нажав на кнопку с открытой папкой.

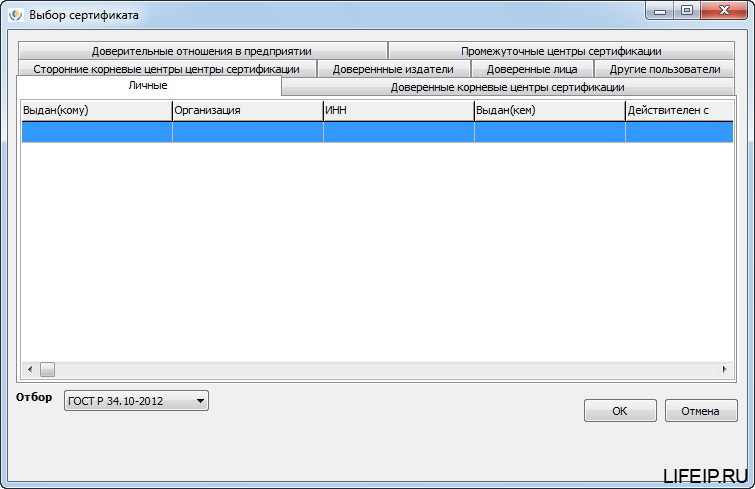

Переходим в раздел личные, и выбираем наш сертификат.

СТОП! Ни одного сертификата? Это уже странно!

В АРМ ФСС не отображаются сертификаты, что делать?

С 2019 года, мы переходим на новый ГОСТ по электронной подписи. Называется он ГОСТ 2012. До 2019 года мы использовали сертификаты выпущенные под ГОСТ 2001. Получается, что 2019 год переходный между двумя ГОСТ. Сейчас разрешено использовать сертификат и 2001 ГОСТа и 2012. Если Вы перевыпускали или выпускали новый сертификат в 2019 году, то с вероятностью 99% у Вас уже новый ГОСТ 2012. Если Вы выпускали сертификат в 2018, то скорее всего еще 2001. В этом вся проблема. Теперь найдем наши сертификаты!

Обратите внимание, что в новых версиях появился переключатель на разные ГОСТ.

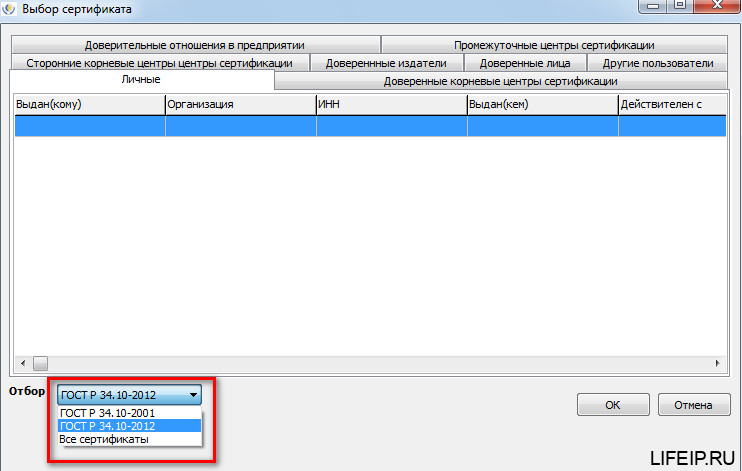

Переключая данный режим, Вы увидите Ваши сертификаты. Попробуйте сначала поставить ГОСТ 2001, если сертификаты не отобразились, поставьте ГОСТ 2012. Я уверен, Вы найдете свой сертификат.

Все, мы нашли наш спрятанный сертификат, теперь идем дальше!

Устанавливаем сертификаты руководителя

Личный сертификат ЭЛН. Руководитель. Выставляете сертификат директора, как правило, он совпадает с сертификатом организации.

А вот дальше не торопитесь!

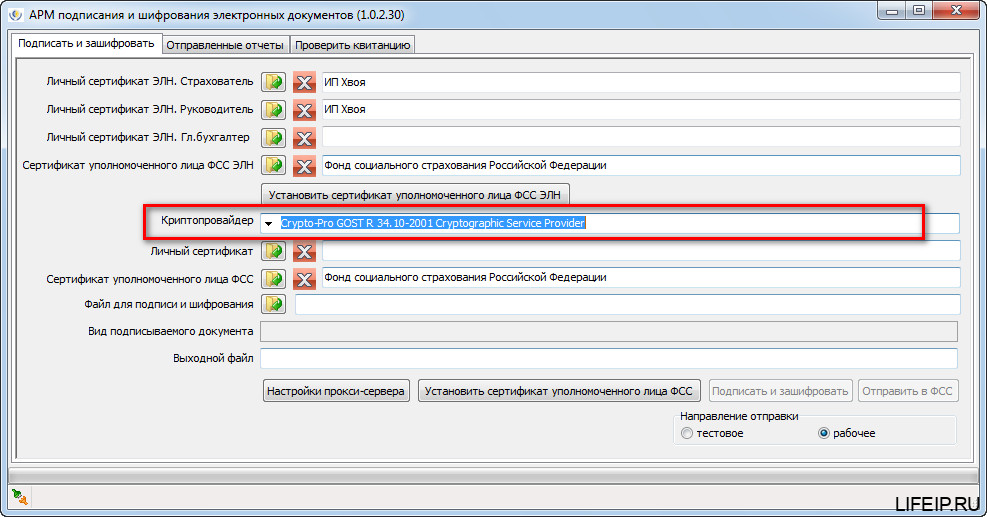

Устанавливаем правильного криптопровайдера

Теперь нам нужно определиться с криптопровайдером. Звучит страшно и сложно, но сейчас все будет понятно!

Поднимаемся выше и смотрим, сертификат какого ГОСТа мы выбирали. Если у Вас сертификат ГОСТ 2001, то в строке «Криптопровайдер» выбираете пункт «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider». Если Ваш сертификат 2012 ГОСТа, то выбираете «Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider».

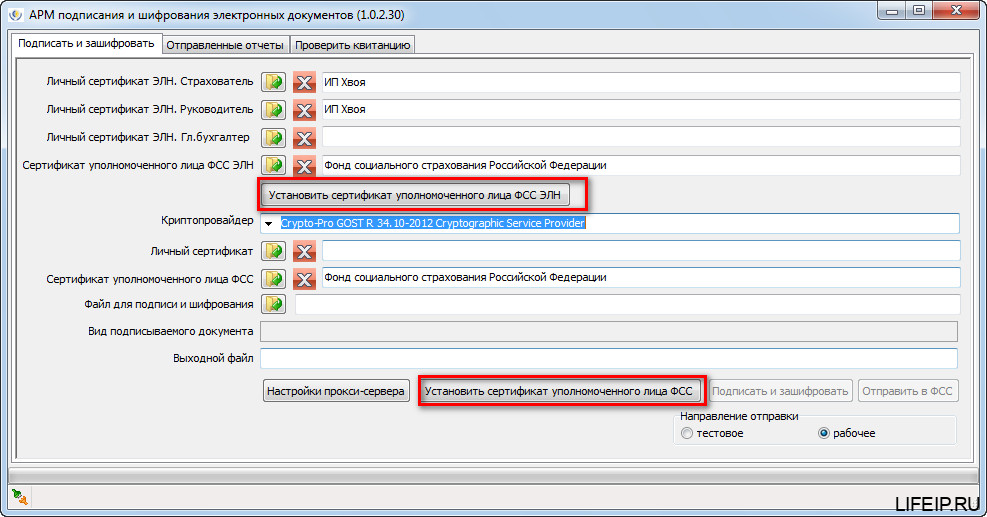

Устанавливаем сертификаты ФСС

Тут все очень просто. Во-первых по данной теме у меня уже есть статья, там подробно все описано, поэтому писать еще раз не буду. Прочитать ее можно вот тут.

Просто скажу, что для успешной установки Вам нужно нажать 2 кнопки: «Установить сертификат уполномоченного лица ФСС ЭЛН» и «Установить сертификат уполномоченного лица ФСС».

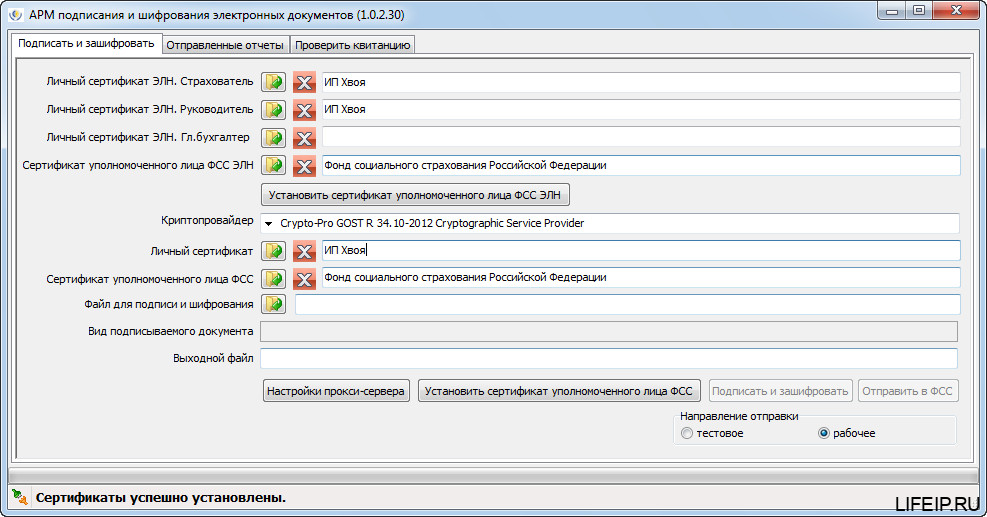

Далее снова выбираем «Личный сертификат», это сертификат нашей фирмы. В итоге, правильная таблица выглядит так.

Нет заветной кнопки «сохранить». Вот сейчас закрою окно и все пропадёт! Вас тоже это постоянного напрягает? И меня! Но нет, смело закрываем, настройки не собьются!

РЕШЕНО! АРМ ФСС ошибка: набор ключей не определен

Друзья! Если вдруг ошибка у Вас не пропала, экспериментируйте с сертификатами и ГОСТами, со строчкой Криптопровайдер. Вся ошибка кроется именно в этом! Если же у Вас все-таки не получается самостоятельно настроить, то переходите в раздел «ПОМОЩЬ», и я Вам помогу!

Если Вам нужна помощь профессионального системного администратора, для решения данного или какого-либо другого вопроса, перейдите в раздел ПОМОЩЬ, и Вам помогут наши сотрудники.

На этом все! Теперь Вы знаете, что делать, если у Вас ошибка в программе АРМ ФСС ошибка: набор ключей не определен.

Если у Вас появятся вопросы задавайте их в комментариях! Всем удачи и добра!

Присоединяйтесь к нам в социальных сетях, чтобы самыми первыми получать все новости с нашего сайта!

1. Ошибка вызова сервиса передачи/получения данных.

Сообщение не соответствует формату XML Encryption.

Обратитесь к разработчику программного обеспечения, на котором осуществлялось шифрование данных.

Сообщите следующую информацию: Отсутствует элемент EncryptedData class ru.ibs.cryptopro.jcp.crypt.CryptoException

Причины:

-

Неправильные настройки АРМ ЛПУ в части подписания;

-

Неправильные настройки криптопровайдера;

-

Истечение срока действия сертификата, закрытого ключа или лицензии КриптоПро CSP.

Что делать:

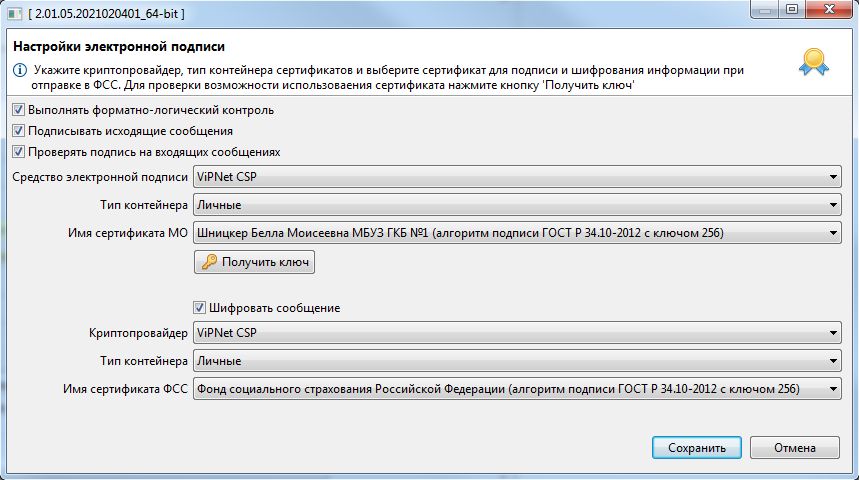

1. Выполните настройку АРМ ЛПУ

В меню Администрирование – Настройка подписей для сервисов установите флаг «Шифровать сообщение». После этого Вам необходимо указать Имя сертификата ФСС и Тип контейнера.

Данный сертификат можно скачать на сайте https://lk.fss.ru/cert.html (если Вы настраиваете сервисы для тестирования, то Вам необходимо скачать ТЕСТОВЫЙ сертификат ФСС).

После скачивания установите его на компьютер.

Обратите внимание, Сертификаты МО (должен иметь закрытый ключ) и ФСС должны быть установлены в хранилище «Личное», соответственно тип контейнера выбран «Личные». Вся цепочка вышестоящих сертификатов в папку «Доверенные корневые центры сертификации». Все сертификаты должны быть актуальными и не отозванными.

2. Проверьте настройки криптопровайдера

При использовании криптопровайдера Vipnet CSP рабочей версией является 4.4 и выше.

При использовании криптопровайдера КриптоПро CSP рабочей версией является 4.0 и выше.

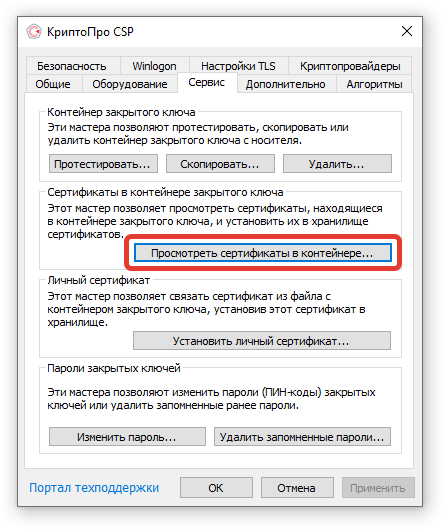

Через «Панель управления» в КриптоПро CSP зайдите на вкладку «Сервис», нажмите кнопку «Удалить запомненные пароли…». В окне «Удаление запомненных паролей» выбрать «Удалить все запомненные пароли закрытых ключей: Пользователя».

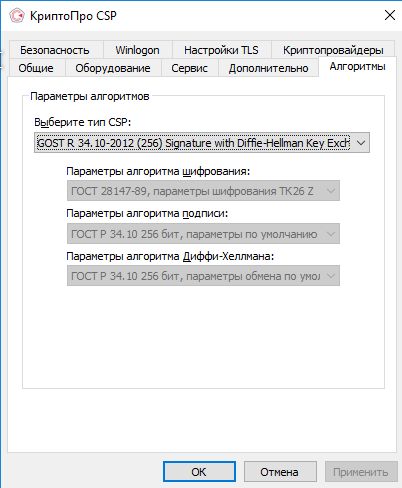

Проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012. Должны быть установлены следующие параметры:

-

«Параметры алгоритма шифрования» — ГОСТ 28147-89, параметры алгоритма шифрования TK26 Z

-

«Параметры алгоритма подписи» — ГОСТ 34.10-2001, параметры по умолчанию

-

«Параметры алгоритма Диффи-Хеллмана» — ГОСТ 34.10-2001, параметры обмена по умолчанию

Ниже приведен образец настроек в КриптоПро CSP 5.0

Если вы не можете изменить параметры на вкладке «Алгоритмы» (даже запустив КриптоПро CSP от лица администратора), необходимо сделать следующее:

В реестре Windows открыть ключ HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeCrypto ProCryptographyCurrentVersionParameters и изменть значение EnableOIDModify на 1. После чего необходимо перезагрузиться.

После изменения настроек криптопровайдера необходимо перезапустить АРМ ЛПУ.

3. Проверьте сертификаты и лицензии

С помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)) откройте ваш сертификат. Срок действия сертификата не должен быть просрочен.

Запустите КриптоПро CSP. На вкладке «Общие» проверьте срок действия лицензии криптопровайдера.

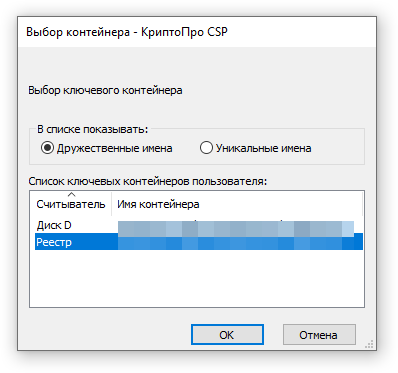

Откройте вкладку «Сервис» и нажмите кнопку «Протестировать». Выберите контейнер закрытого ключа вашего сертификата. В открывшемся окне тестирования не должно быть ошибок, сообщений об истечении срока действия ключа итп.

2. ORA-20015: Не удалось определить состояние ЭЛН:

Для перехода в статус ‘Продлен’ необходимо добавить период нетрудоспособности;

Для перехода в статус ‘Закрыт’ необходимо заполнить поля: ‘Приступить к работе с: дата’ или ‘Иное: код’;

Для перехода в статус ‘Направление на МСЭ’ необходимо заполнить поле ‘Дата направления в бюро МСЭ’

Причина:

1. В системе существует ЭЛН с таким же номером и такими же данными, которые Вы присылаете (дублирование данных);

2. Присылаемые данные в ЭЛН не соответствуют этапу оформления (заполнения) ЭЛН:

- недостаточно данных для определения состояния ЭЛН;

- внесенные данные относятся к разным этапам оформления (заполнения) ЭЛН.

Что делать:

1. Запросите актуальное состояние ЭЛН из системы, тем самым Вы исключите повторную отправку тех же данных;

2. Выполните необходимую дальнейшую операцию с ЭЛН:

- продление (добавить новый период нетрудоспособности);

- закрытие (добавить информацию о закрытии);

- направление на МСЭ (добавить информацию о направлении на МСЭ).

3. ORA-20013: Не удалось обновить данные. Обновляемая запись потеряла актуальность

Причина:

Вы пытаетесь изменить ЭЛН, который ранее уже был кем-то изменен.

Что делать:

1. Запросите актуальное состояние ЭЛН из системы, тем самым Вы исключите повторную отправку тех же данных;

2. Выполните необходимую дальнейшую операцию с ЭЛН в соответствии с порядком 624н:

- продление (добавить новый период нетрудоспособности);

- закрытие (добавить информацию о закрытии);

- направление на МСЭ (добавить информацию о направлении на МСЭ).

4. ORA-20001: Доступ к ЭЛН с №_________, СНИЛС_________, статусом _________ — ограничен

Причина:

Вы пытаетесь получить данные ЭЛН, который находится в статусе, ограничивающем Ваш доступ. Например, страхователь пытается получить данные ЭЛН, который еще не закрыт медицинской организацией. Согласно процессной модели, страхователь может получить данные ЭЛН для редактированиня только на статусе 030 — Закрыт. Другой пример — бюро МСЭ не может получить данные ЭЛН, который не направлен в бюро МСЭ (статус 040 — Направление на МСЭ)

Что делать:

1. Удостоверьтесь, что номер ЭЛН, данные которого вы хотите получить, введен верно.

2. Дождитесь перехода ЭЛН на статус, который позволит Вам получить данные ЭЛН.

5. Ошибка вызова сервиса передачи / получения данных. Не удалось расшифровать сообщение.

Возможно сообщение было зашифровано на ключе, отличном от ключа уполномоченного лица ФСС.

Проверьте правильность и актуальность ключа уполномоченного лица ФСС.

Причины:

-

В настройках подписания и шифрования в используемом пользователем ПО, в поле «Сертификат уполномоченного лица ФСС» указан неверный сертификат;

-

Используется криптопровайдер Vipnet CSP определенной сборки.

-

При обновлении АРМ ЛПУ на новую версию с поддержкой ЭЛН 2.0 не обновилась библиотека криптографии

Что делать:

Укажите верный сертификат уполномоченного лица ФСС:

- Определите направление отправки запросов — тестовое или продуктивное;

- Скачайте сертификат уполномоченного лица ФСС в разделе ЭЛН на сайте Фонда;

Сертификат для тестовой отправки опубликован на сайте https://lk-test.fss.ru/cert.html

Сертификат для продуктива опубликован на сайте https://lk.fss.ru/cert.html; - Закройте используемое ПО. Удалите из хранилища «Личное» установленные сертификаты ФСС с помощью системной утилиты certmgr.msc (кнопка Пуск — Выполнить (Найти программы и файлы)). Установите скачанный сертификат на компьютер в хранилище «Личное» для текущего пользователя;

- Укажите данный сертификат в соответствующих настройках используемого ПО.

При использовании криптопровайдера Vipnet CSP — рабочей версией является 4.4 и выше.

Удалите АРМ ЛПУ. Удалите каталог C:FssTools. Переустановите АРМ ЛПУ с поддержкой ЭЛН 2.0 заново.

6. Ошибка вызова сервиса передачи/получения данных.

Ошибка шифрования сообщения для получателя. Client received SOAP Fault from server: Fault occurred while processing. Please see the log to find more detail regarding exact cause of the failure.null

Причина:

Вы указали неверный сертификат для шифрования сообщения в поле «Имя сертификата МО»: указанный сертификат может быть использован только для подписания, но не шифрования.

Что делать:

Закажите и установите сертификат, который поддерживает не только операцию подписания, но и операцию шифрования.

7. Ошибка при установке АРМ ЛПУ: Unable to build entity manager factory.

Возникла ошибка при попытке загрузки данных из базы данных. Сообщите администратору следующую информацию:

Unable to build entity manager factory.

Причина:

- Приложение было установлено некорректно (некорректно установлена БД);

- База данных приложения установлена, но не доступна.

Что делать:

1. Запустите установку с правами администратора;

2. Выполните установку программы по шагам инструкции (путь, где лежит инструкция: http://lk.fss.ru/eln.html).

Если установка приложения выполнена в соответствии с инструкцией, но ошибка повторяется, необходимо проверить:

- На компьютере отключена служба postgresql-9.5. Правой кнопкой на значке «Мой компьютер» — Управление — Службы и приложения — Службы, postgresql-9.5 должна быть запущена, запуск — автоматически. Для настройки запуска и работы службы Windows обратитесь к вашему системному администратору;

- В настройках подключения к базе данных указан неправильный пароль для пользователя fss. Проверьте, что в БД этот пароль не менялся, пароль по умолчанию — fss;

- Проверьте каталог установки БД PostgreSQL, по умолчанию — C:postgresql;

- Подключение к БД PostgreSQL осуществляется по умолчанию по порту 5432. Этот порт должен быть открыт и доступен. Для проверки обратитесь к вашему системному администратору;

- Приложение на клиентской машине не может связаться с сервером т.к. установлено какое либо сетевое ограничение. Проверьте, настройки антивирусов, файерволов, прочего сетевого ПО, для клиентской машины должны быть прописаны разрешения подключения к серверу по порту 5432.

8. Ошибка при попытке загрузки данных из базы данных.

Возникла ошибка при попытке загрузки данных из базы данных.

Сообщите следующую информацию: org.hibernate.exception.SQLGrammarException: could not extract ResultSet.

Причина:

Приложение АРМ ЛПУ не может получить данные из базы данных PostgreSQL. Эта ошибка возникает чаще всего после установки обновления, когда приложение обновлено, а база данных PostgreSQL по какой либо причине не обновлена.

Что делать:

- Если приложение установлено на компьютере пользователя, а база данных PostgreSQL — на сервере. Необходимо запустить обновление приложение не только на клиенте, но и на серверной машине;

- Если и приложение, и база данных PostgreSQL установлены на одной машине. Проверьте каталог установки приложения. По умолчанию, приложение АРМ ЛПУ ставится в каталог C:FssTools, а база данных PostgreSQL в каталог C:postgresql. Если при первичной установке была выбрана другая директория для установки приложения — то при обновлении вы должны указать именно эту директорию.

9. Ошибка при попытке зайти в настройки подписи в ПО АРМ ЛПУ.

При попытке зайти в настройки подписи в ПО АРМ ЛПУ выходит ошибка «Internal error. Reason: java.lang.ExceptionInInitializerError» или

«Internal Error. Reason: java.lang.NoClassDefFoundError: Could not initialize class ru.ibs.fss.common.security.signature.COMCryptoAPIClient»

Причина:

Приложение было установлено некорректно (не зарегистрирована библиотека GostCryptography.dll).

Что делать:

1. Необходимо убедиться, что разрядность ОС совпадает с разрядностью установщика приложения.

2. Проверить, установлены ли в системе компоненты Microsoft.Net Framework версии 4 и выше (по умолчанию данные компоненты устанавливаются в C:WindowsMicrosoft.NETFramework или C:WindowsMicrosoft.NETFramework64). Данные компоненты можно скачать с сайта microsoft.com.

3. Проверить, что в папке, куда установлено приложение, имеется файл GostCryptography.dll (по умолчанию данный файл устанавливается в C:FssTools). Если данного файла нет, попробуйте переустановить приложение.

4. Если все верно, в командной строке выполнить:

cd C:FssTools — переходим в папку, в которой находится файл GostCryptography.dll

Для 32-х разрядных ОС C:WindowsMicrosoft.NETFrameworkv4.0.30319RegAsm.exe /registered GostCryptography.dll

Для 64-х разрядных ОС C:WindowsMicrosoft.NETFramework64v4.0.30319RegAsm.exe /registered GostCryptography.dll — с указанием вашего адреса установки компонентов Microsoft.NET.

5. Перезапустить приложение.

10. Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1.

Ошибка: «Ошибка вызова сервиса передачи/получения данных. Invalid element in ru.ibs.fss.eln.ws.FileOperationsLn_wsdl.ROW — SERV1_DT1»

Причина:

Поле «SERV1_DT1» было исключено в новой спецификации 1.1 (14 версия и выше АРМ ЛПУ), изменена строка соединения.

Что делать:

Поменять строку соединения в настройках.

В меню Администрирование – Настройки сервисов ФСС – Строка соединения, укажите следующий адрес сервиса:

- Для работы https://docs.fss.ru/WSLnCryptoV11/FileOperationsLnPort?WSDL

- Для тестирования:

С шифрованием https://docs-test.fss.ru/WSLnCryptoV11/FileOperationsLnPort?WSDL

Без шифрования https://docs-test.fss.ru/WSLnV11/FileOperationsLnPort?WSDL (Обратите внимание, при отправке на сервис без шифрования в настройках электронной подписи должен быть снят флаг «Шифровать сообщение»)

11. Ошибка при старте АРМ ЛПУ «В базе данных АРМ ЛПУ имеется некорректная запись» (Transaction already active)

Причина:

Данная ошибка возникает в случае, когда в какой либо таблице БД приложения сохранены некорректные записи (например, пустое или некорректное значение номера ЭЛН, пустые обязательные поля, строки с одинаковым значением номера ЭЛН, в т.ч. записи-дубли). Если в БД АРМ ЛПУ имеются такие записи, то возможны следующие ошибки:

- Отправка и получение ЭЛН может происходить некорректно, зависать окно статусной строки;

- Невозможно запросить номер ЭЛН из формы ЭЛН.

Что делать:

Для исправления нужно удалить из БД приложения неверную строку (такие записи можно удалить только вручную).

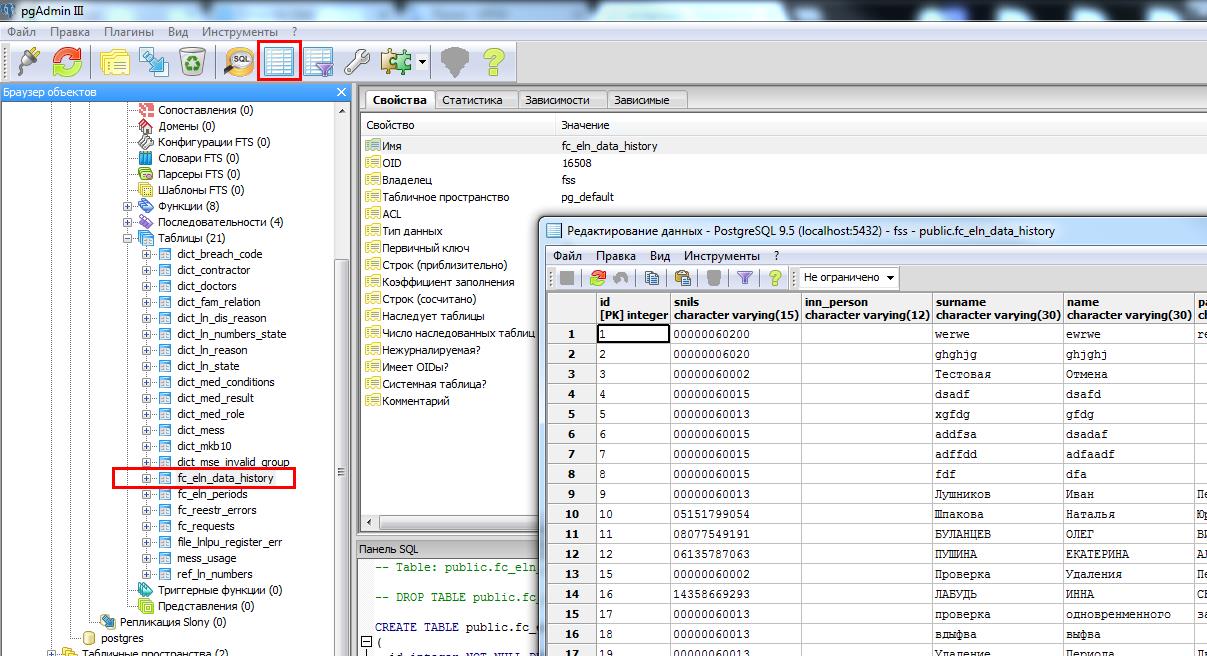

Необходимо подключиться к серверу базы данных PostgreSQL, найти и удалить из базы ошибочную строку. При установке АРМ ЛПУ, вместе с БД и компонентами PostgreSQL устанавливается клиент для подключения к БД. По умолчанию находится здесь: C:postgresqlbinpgAdmin3.exe

В интерфейсе клиента открывается сервер PostgreSQL 9.5. Затем открывается схема fss (пользователь fss, пароль fss) – Схемы – public – Таблицы.

Данные в АРМ ЛПУ хранятся в таблицах:

- fc_eln_data_history — данные листков нетрудоспособнсти;

- fc_eln_periods — сведения о периодах нетрудоспособности;

- ref_ln_numbers — список запрошенных номеров ЭЛН.

Для просмотра таблицы необходимо выделить ее в дереве таблиц и нажать на значок «Просмотр данных в выбранном объекте»

Выделяете и удаляете (delete) строку, которая содержит пустое значение номера ЭЛН или другие ошибки.

Как вариант, для поиска и удаления ошибочных записей возможно использование SQL запроса типа:

select id from fc_eln_data_history where ln_code is null;

delete from fc_eln_data_history where id = ваш id;

Для открытия окна SQL запросов необходимо в главном меню нажать на значок «SQL».

Обратите внимание! При удалении строки ЭЛН, если в этом ЭЛН были созданы периоды нетрудоспособности, сначала необходимо удалить их. Периоды нетрудоспособности хранятся в отдельной таблице fc_eln_periods и связаны с fc_eln_data_history по номеру ЭЛН. Просмотр и удаление периодов аналогично, описанному выше.

12. Установка нового сертификата ФСС.

Установка нового сертификата ФСС описана в инструкции, которую можно скачать по ссылке

https://cabinets.fss.ru/Установка нового сертификата ФСС.docx

13. АРМ Подготовки расчетов для ФСС, ошибка «Набор ключей не определен»

Причина:

ГОСТ сертификата ФСС не соответствует выбранному в настройках криптопровайдеру, либо криптопровайдер не может получить закрытый ключ из контейнера закрытого ключа для выбранного сертификата.

Что делать:

- В настройках АРМ Подписания и шифрования проверить, что указанный криптопровайдер соответствует реально установленному у пользователя;

- В настройках АРМ Подписания и шифрования проверить, что ГОСТы сертификата подписания и сертификата ФСС одинаковы и соответствуют выбранному криптопровайдеру;

- Если используется сертификат ЭП по ГОСТ 2012, откройте сертификат, вкладка «Состав», параметр «Средство электронной подписи».

Необходимо проверить, что средство ЭП соответствует криптопровайдеру, установленному у пользователя; - Если используется сертификат ЭП по ГОСТ 2012 и криптопровайдер КриптоПро, проверьте настройки на вкладке «Алгоритмы». В выпадающем списке «Выберите тип CSP» выберите GOST R 34.10-2012 (256). Должны быть установлены следующие параметры:

-

«Параметры алгоритма шифрования» — ГОСТ 28147-89, параметры алгоритма шифрования TK26 Z

-

«Параметры алгоритма подписи» — ГОСТ 34.10-2001, параметры по умолчанию

-

«Параметры алгоритма Диффи-Хеллмана» — ГОСТ 34.10-2001, параметры обмена по умолчанию

-

- В сертификате отсутствует закрытый ключ. С помощью системной утилиты certmgr.msc откройте сертификат, на вкладке «Общие» должно быть написано «Есть закрытый ключ для этого сертификата»;

- Криптопровайдер не видит контейнер закрытого ключа для этого сертификата. В криптопровайдере КриптоПро CSP перейдите на вкладку «Сервис» и нажмите «Удалить запомненные пароли» — для пользователя;

- Возможно, контейнер поврежден сторонним ПО. Переустановите сертификат заново, с обязательным указанием контейнера;

- Переустановите криптопровайдер.

Ошибка в АРМ ФСС — Набор ключей не определен

Ошибка может возникать в версии 2.0.4.75 и новее на этапе обмена данными с Фондом, например при попытке получения или отправки электронного листа нетрудоспособности.

Решение:

В настройках АРМ следует выбрать сертификат страхователя и сертификат Фонда с одинаковым стандартом ГОСТ.

Для этого уточните, в соответствии с каким ГОСТ выпущен Ваш сертификат подписи.

Перейдите на сайт http://cabinets.fss.ru/eln.html и скачайте сертификат уполномоченного лица Фонда по стандарту ГОСТ Р 34.10-2001 или ГОСТ Р 34.10-2012, в соответствии со стандартом, по которому выпущен Ваш личный сертификат подписи.

Установите скачанный сертификат в хранилище сертификатов операционной системы с именем «Личные» или «Другие пользователи».

В программе АРМ ФСС выберите меню «Учетная работа»–«АРМ подписания и шифрования», нажмите кнопку выбора «Сертификат уполномоченного лица ФСС ЭЛН», выберите установленный сертификат.

Перейти к содержанию

На чтение 1 мин Просмотров 5.2к. Опубликовано 02.04.2022

Заказать настройку интеграции 1с с ГИИС ДМДК

При настройке интеграции stunnel с ГИИС ДМДК у некоторых пользователей не проходит связь с сайтом и в логе stunnel выдается ошибка:

CertFindCertificateInStore not find client certificate in store CURRENT_USER. Looking at LOCAL_MACHINE

Error 0x80092004 returned by CertFindCertificateInStore

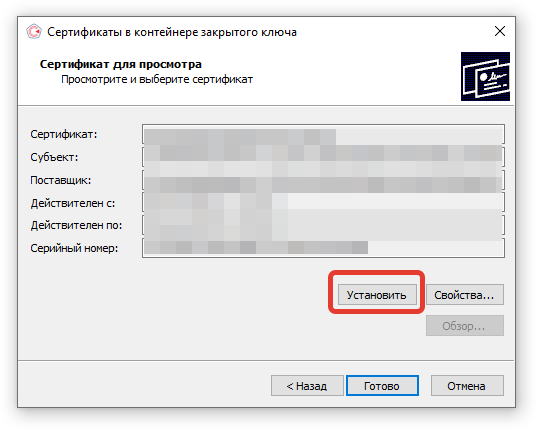

Решается такая ошибка достаточно просто. А возникает из за того, что при настройке интеграции, вы забыли поместить сертификат усиленной квалифицированной электронной подписи в хранилище «Личное». Что бы устранить эту ошибку, откройте КриптоПро, на вкладке «Сервис» выберите пункт меню «Просмотреть сертификаты в контейнере»

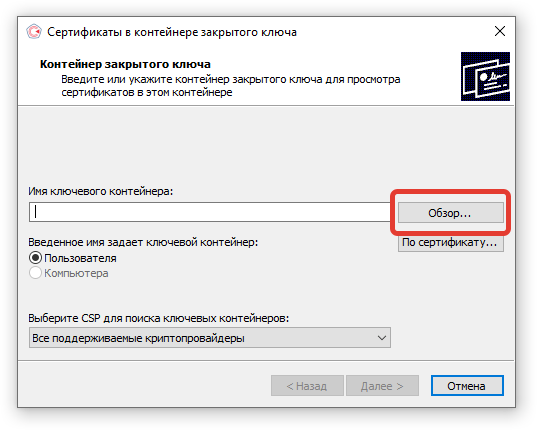

Затем нажмите кнопку «Обзор» и из списка сертификатов выберите нужный и нажмите кнопку «ок»

В открывшемся окне просмотра сертификата, нажмите «Установить»

Перезапустите службу stunnel и проверьте связь, если все сделали правильно, все должно заработать!

Администратор

«Админы делятся на тех, кто не делает бэкапы, и тех, кто уже делает». Народная мудрость.

|

Dmitry-G |

|

|

Статус: Участник Группы: Участники

|

Чтобы заработала служба Stunnel Service, конфигурационный файл stunnel.conf следует положить в System32 (использую Win10 64bit), после этого указанная служба этот файл увидит. О чем, правда, ни слова не сказано в инструкции от УЦ ЦБ РФ от 08.11.2022, но зато говорится в мануале на Stunnel, входящем в состав КриптоПро CSP. Однако, ни успешный запуск данной службы, ни рекомендации выше в данной ветке, не избавляют нас от проблемы подключения к обозначенному серверу штампов времени. Все сертификаты должным образом установлены — как в хранилище текущего пользователя (права — админ), так и в хранилище локального компьютера. Установленный в эти хранилища средствами CSP личный сертификат, выданный аккредитованным УЦ БР, расширение «Проверка подлинности клиента (1.3.6.1.5.5.7.3.2)» имеет. Все тесты контейнеров средствами CSP (по каждому из хранилищ) проходят успешно, в свойства промежуточных сертификатов ЦБ РФ соответствующие адреса OCSP добавлены, строка «127.0.0.1 localhost tsp1.ca.cbr.ru» в файл без расширения «C:WindowsSystem32driversetchosts» записана, лицензии на CSP, TSP и OCSP активны… Пробовали и в связке с Крипто АРМ ГОСТ, и в связке с КриптоПро ЭЦП Browser plug-in со страницы https://www.cryptopro.ru…/cades_xlong_sample.html — результат один и тот же. А в результате возникает окно выбора сертификата, а затем окно ввода пароля, но после соответствующих выбора и ввода, подключения все равно не происходит. Предлагаемая выше замена адресов службы времени УЦ ЦБ с «http://tsp1.ca.cbr.ru:10001/tsp/tsp.srf» и «http://tsp2.ca.cbr.ru:10002/tsp/tsp.srf» на «https://tsp1.ca.cbr.ru/tsp/tsp.srf» и «https://tsp2.ca.cbr.ru/tsp/tsp.srf», а также точек распространения списков отзыва на «https://tsp1.ca.cbr.ru/ocsp» и «https://tsp1.ca.cbr.ru/ocsp» ни к чему хорошему не приводит, кроме того, что по понятной причине, вместо того, чтобы использовать канал Stunnel, указанные приложения пытаются подключиться к серверу установки меток времени напрямую. А конкретика следующая: При запуске Stunnel Service от имени текущего пользователя видим следующий лог Stunnel: 2022.12.08 19:00:12 LOG5[3672:17856]: stunnel 4.18 on x86-pc-unknown А при запуске Stunnel Service от имени локальной системы — следующий: 2022.12.08 20:43:02 LOG5[16664:1744]: stunnel 4.18 on x86-pc-unknown Как я уже говорил, все сертификаты (включая личный) установлены средствами CSP, должным образом и корректно. |

|

|

|

dysha |

|

|

Статус: Новичок Группы: Участники

|

В инструкции УЦ Банка России по настройке stunnel есть требование: Цитата: В свойствах сертификата перейдите на вкладку «Протокол OCSP» и добавьте следующие URL как показано на картинке ниже: Каким образом можно эту настройку сделать на Linux? |

|

WWW |

|

ew-mc |

|

|

Статус: Участник Группы: Участники

|

Автор: Dmitry-G Чтобы заработала служба Stunnel Service, конфигурационный файл stunnel.conf следует положить в System32 (использую Win10 64bit), после этого указанная служба этот файл увидит. О чем, правда, ни слова не сказано в инструкции от УЦ ЦБ РФ от 08.11.2022, но зато говорится в мануале на Stunnel, входящем в состав КриптоПро CSP. Однако, ни успешный запуск данной службы, ни рекомендации выше в данной ветке, не избавляют нас от проблемы подключения к обозначенному серверу штампов времени. Все сертификаты должным образом установлены — как в хранилище текущего пользователя (права — админ), так и в хранилище локального компьютера. Установленный в эти хранилища средствами CSP личный сертификат, выданный аккредитованным УЦ БР, расширение «Проверка подлинности клиента (1.3.6.1.5.5.7.3.2)» имеет. Все тесты контейнеров средствами CSP (по каждому из хранилищ) проходят успешно, в свойства промежуточных сертификатов ЦБ РФ соответствующие адреса OCSP добавлены, строка «127.0.0.1 localhost tsp1.ca.cbr.ru» в файл без расширения «C:WindowsSystem32driversetchosts» записана, лицензии на CSP, TSP и OCSP активны… Пробовали и в связке с Крипто АРМ ГОСТ, и в связке с КриптоПро ЭЦП Browser plug-in со страницы https://www.cryptopro.ru…/cades_xlong_sample.html — результат один и тот же. А в результате возникает окно выбора сертификата, а затем окно ввода пароля, но после соответствующих выбора и ввода, подключения все равно не происходит. Предлагаемая выше замена адресов службы времени УЦ ЦБ с «http://tsp1.ca.cbr.ru:10001/tsp/tsp.srf» и «http://tsp2.ca.cbr.ru:10002/tsp/tsp.srf» на «https://tsp1.ca.cbr.ru/tsp/tsp.srf» и «https://tsp2.ca.cbr.ru/tsp/tsp.srf», а также точек распространения списков отзыва на «https://tsp1.ca.cbr.ru/ocsp» и «https://tsp1.ca.cbr.ru/ocsp» ни к чему хорошему не приводит, кроме того, что по понятной причине, вместо того, чтобы использовать канал Stunnel, указанные приложения пытаются подключиться к серверу установки меток времени напрямую. А конкретика следующая: Как я уже говорил, все сертификаты (включая личный) установлены средствами CSP, должным образом и корректно. Добрый день, коллеги! Но, в файле лога Stunnel говорит, что не видит сертификат локального пользователя: ……… 2022.12.12 15:25:12 LOG3[6960:9356]: Credentials complete Вам удалось найти причину проблемы? |

|

|

|

ew-mc |

|

|

Статус: Участник Группы: Участники

|

Автор: Orgia коллеги, а если туннель вообще не запускается служба? c:Stunnel>sc config stunnel start= auto & net start stunnel A system error has occurred. System error 1067 has occurred. The process terminated unexpectedly. сталкивался кто? Версия криптопровайдера: 5.0.12000 сталкивался кто? Мы сталкивались с такой же ошибкой 1067 при попытке запустить службу Stunnel Service. Метод лечения: |

|

|

|

Dmitry-G |

|

|

Статус: Участник Группы: Участники

|

Добрый день, коллеги! Однако, как выяснилось, основная причина происходящего была скрыта в настройках нашего firewall. Пару часов назад нам удалось получить корректный ответ с метками времени от сервера АУЦ БР на компе, который смотрел в инет напрямую, причем, без особых заморочек с настройками и с применением стандартного stunnel.conf в варианте от АУЦ БР. Отредактировано пользователем 13 декабря 2022 г. 14:48:11(UTC) |

|

|

|

ИгорьК |

|

|

Статус: Участник Группы: Участники

|

у нас все запускается странная ошибка в логе Есть мысли (с ЦБ уже несколько дней переписываемся — ничего не помогает, и антивирус отключали и firewall тоже…)? 2022.12.13 16:39:27 LOG7[5204:1296]: !!!!!Call s_poll_wait with timeout = -1 ((sock_rd && ssl_rd)=1) c->ssl_ptr = f1d c->sock_ptr=0 |

|

|

|

Dmitry-G |

|

|

Статус: Участник Группы: Участники

|

Да, признаю, как выяснилось, на машине с прямым инетом у нас все заработало лишь потому, что машина была новая и в личных у нее был всего лишь один сертификат — как раз тот сертификат, который требовался Stunnel для установки соединения. Когда же в справочнике имеются прочие личные сертификаты, в конфигурации Stunnel обязательно нужно указывать конкретно к какому сертификату из установленных обращаться. Как это сделать, подробно с примерами написано в мануале на Stunnel, входящем в состав КриптоПро CSP. Так что ИгорьК прав — антивирус и firewall тут оказались ни при чём. К сказанному также добавлю следующее: A. Где-то в ветках данного форума кем-то было озвучено, что указанный сертификат следует выгружать в файловую систему из справочника КриптоПро CSP, а не класть его туда методом копирования. В этом случае якобы в него (или в Stunnel) каким то образом добавляется ссылка на закрытый ключ, которую понимает Stunnel. В общем, сложно сказать, что это за ссылка, куда и как она добавляется, но в нашем случае оказалось, что это работает. Так что автору идеи, большое спасибо. Эксперименты с подключением рекомендуем вначале проводить без пароля на контейнер с ключом. B. Также выяснилось, что в процессе своей работы, служба Stunnel Service (при запуске от имени локальной системы) обращается к обозначенному личному сертификату в хранилище локального компьютера, а КриптоПро ЭЦП Browser plug-in — к такому же сертификату, лежащему в хранилище текущего пользователя. Так что по крайней мере на этапе тестирования, лучше добавлять соответствующую цепочку (с требуемыми настройками адресов OCSP в свойствах сертификатов БР) в оба эти хранилища. C. Ну и еще, пожалуй, добавлю официальный ответ техподдержки БР по данному вопросу. Нам он, правда, в итоге не помог, но может кому будет полезно: Просим проверить выполнение следующих шагов: Отредактировано пользователем 14 декабря 2022 г. 13:23:48(UTC) |

|

|

|

ИгорьК |

|

|

Статус: Участник Группы: Участники

|

Попробовал через браузер в логе те же самые Вот браузер выдал: Запрошенный URL не может быть получен The system returned: [No Error] (TLS code: SQUID_TLS_ERR_CONNECT+TLS_LIB_ERR=1421C0F8+TLS_IO_ERR=1) Для выполнения Вашего запроса этот кэш и удаленный узел не смогли согласовать взаимоприемлемые параметры безопасности. |

|

|

|

ew-mc |

|

|

Статус: Участник Группы: Участники

|

Добрый вечер, коллеги! Параметры при которых было успешное подписание Dmitry-G, я не нашел в мануале по Stunnel от КриптоПРО подробное описание с примерами указания пути к конкретному сертификату… P.S. Да, антивирус и firewall не при чем. И права админа не влияют на успех подписания. Отредактировано пользователем 14 декабря 2022 г. 16:19:59(UTC) |

|

|

|

ИгорьК |

|

|

Статус: Участник Группы: Участники

|

Да, у нас на новой чистой машине тоже заработало, когда в Личном только один сертификат пробовал явно указать в конфиге сертификат (cert = c:stunnelmyCert.cer) |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

- Remove From My Forums

-

Question

-

I was having some problems with the original SSL Certificate that I created and bound to IIS, therefore, I deleted it and re-created it.

However, I had earlier used the certificate while configuring the ADFS 2.0 service and now when I look under the Certificates area for Service communications, I see the error message

«Certificate not found in store» beneath the Service communications heading.Now that I have installed the new certificate, I want to set the new Service communications certificate, however, when I click on the option for «Set Service Communications Certificate», I get the following error message

«The certificate could not be processed. Error message: Object reference not set to an instance of an object.»Is there a way for me to set the new Service Communications certificate for ADFS either through the UI or through a PowerShell command? I have already configured everything in SharePoint to work with my ADFS Server, so I would hate to have to start

all over from scratch again.Please advise.

Answers

-

Hello!

I also recently encountered with this problem. The only thing that helped me is reinstalling ADFS service (Uninstall from Server, restart, Install again). I have set up ADFS again, and only after this certificate has appeared.

Dmitry

-

Marked as answer by

Tuesday, July 10, 2012 7:51 PM

-

Marked as answer by

|

IgorDID |

|

|

Статус: Участник Группы: Участники Поблагодарили: 1 раз в 1 постах |

Доброго дня! Прошу помочь разобраться, почему stunnel не подключается к сайту. При просмотре страниц через IE 8 запрашивается клиентский сертификат и успешно загружает страницу. При попытке получить страницу через stunnel ничего не выходит. stunnel.conf: LOG Насчет ошибки из лога Пробовал подключаться на www.cryptopro.ru:4444 — такая же ситуация. Подскажите, что я сделал не так, куда копать |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Добрый день. |

|

|

|

IgorDID |

|

|

Статус: Участник Группы: Участники Поблагодарили: 1 раз в 1 постах |

Роман, 1) сертификат привязан. ставился исключительно через CSP что посоветуете ? Отредактировано пользователем 9 октября 2014 г. 15:44:46(UTC) |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

2) затрудняюсь ответить. выполнял команду stunnel -install в текущем пользователе (имеет права админа). В настройка службы учетную запись, от которой запускаться сервису, принудительно не задавал. Думаю это вариант «от моей учетной записи». Как запустить от «Локальной системы» ? Нужно ли ? |

|

|

|

IgorDID |

|

|

Статус: Участник Группы: Участники Поблагодарили: 1 раз в 1 постах |

Большое вам спасибо! Все заработало. Попробовал и от имени пользователя сделать и от локальной системы. А при настройке от имени пользователя все запросы обрабатывает мгновенно. Подскажите, при настройке в Windows 7, 8 есть какие то отличия в процедуре и правах? |

|

|

|

IgorDID |

|

|

Статус: Участник Группы: Участники Поблагодарили: 1 раз в 1 постах |

И последний вопрос: есть ли возможность запустить несколько сервисов stunnel на одной ОС Windows ? |

|

|

|

Мясников Роман |

|

|

Статус: Сотрудник Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Подскажите, при настройке в Windows 7, 8 есть какие то отличия в процедуре и правах? |

|

|

|

IgorDID |

|

|

Статус: Участник Группы: Участники Поблагодарили: 1 раз в 1 постах |

Благодарю |

|

|

|

Ruslan22 |

|

|

Статус: Новичок Группы: Участники

|

Возникла аналогичная ошибка в логе Stunnel : 1) сертификат привязан. ставился исключительно через CSP Цитата: Пользователь Центра Регистрации, HTTP, TLS клиент (1.2.643.2.2.34.6) При просмотре хранилища сертификатов Win присутствует путь сертификата как для лок.компьютера, так и для пользователя следующий: Возможно подветка Registry мешает при проверке сертификата через CSP СервисПротестировать получаю: Цитата: Проверка завершена успешно ошибок не обнаружено Отредактировано пользователем 31 августа 2015 г. 14:13:31(UTC) |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

После Looking at LOCAL_MACHINE другая ошибка есть? |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

СЭД казначейства

Пятьдесят оттенков СЭДа

Про установку Континент АП версии 3.7

Электронный бюджет и ГОСТ-2012

Портал ФЗС

Конвертация ЭП для Jinn-Client

-

22.07.2022 06:38

Тогда эта инструкция, не для Вас, а для тех, у кого не было проблем при работе в …

Подробнее…

- Форум

- Обсуждение

- ЕИС в сфере закупок

- Certificate not found (решено)

×

Единая информационная система в сфере закупок

zakupki.gov.ru

- gaz-vol

-

Автор темы

Автор темы

-

Не в сети

Больше

12 янв 2023 07:41 — 12 янв 2023 09:26 #21916

от gaz-vol

gaz-vol создал тему: Certificate not found (решено)

Добрый день!

Может кто-то сталкивался с такой ошибкой: «Certificate not found», это когда захожу в личный кабинет ключом начальника. кто знает, с чем может быть это связано?

Заработало само по себе.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- tamara

-

-

Не в сети

Больше

25 янв 2023 12:43 #21991

от tamara

tamara ответил в теме Certificate not found (решено)

как решили данную проблему?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Форум

- Обсуждение

- ЕИС в сфере закупок

- Certificate not found (решено)