|

juss1962 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Установлена Linux Mint 19 Tara. Помогите вычистить систему и установить эту КриптуПро, чтобы работала. |

|

|

|

Андрей Емельянов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 4 раз |

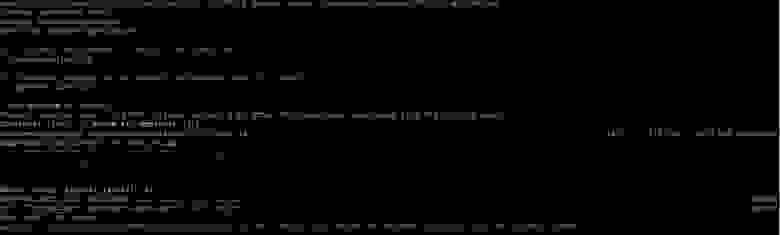

Добрый день. Код: Если попробовать руками удалить пакет cprocsp-rdr-jacarta-64, ошибка такая же? Код: Отредактировано пользователем 30 апреля 2019 г. 14:42:15(UTC) |

|

Техническую поддержку оказываем тут |

|

|

|

|

juss1962 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: Андрей Емельянов Добрый день. Код: Если попробовать руками удалить пакет cprocsp-rdr-jacarta-64, ошибка такая же? Код: Похоже, что всё то же самое. |

|

|

|

Андрей Емельянов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 4 раз |

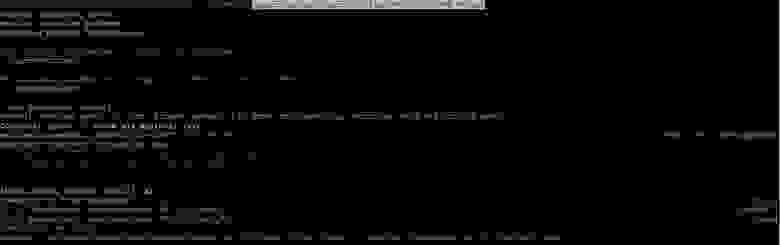

Дополнительно, приложите вывод: Код: |

|

Техническую поддержку оказываем тут |

|

|

|

|

Андрей Емельянов |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 4 раз |

В пакете cprocsp-rdr-jacarta-64 для deb дистрибутива выявлены ошибки. Т.е. установить можно удалить нельзя. Удалить пакет можно таким образом: Код: далее либо удаляете 1 пакет: Код: либо весь дистрибутив: Код:

|

|

Техническую поддержку оказываем тут |

|

|

|

|

|

juss1962

оставлено 20.05.2019(UTC) |

|

juss1962 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: Андрей Емельянов В пакете cprocsp-rdr-jacarta-64 для deb дистрибутива выявлены ошибки. Т.е. установить можно удалить нельзя. Удалить пакет можно таким образом: Код: далее либо удаляете 1 пакет: Код: либо весь дистрибутив: Код:

Спасибо! Это помогло! Отредактировано пользователем 20 мая 2019 г. 16:54:20(UTC) |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Версия ПО: КриптоПро CSP 4.0.9963 и ниже, ОС Linux

Токены: Любые

Проблема:

При попытке удаления/переустановки криптопровайдера КриптоПро CSP 4.0.9963 (и более ранние версии), который ранее был настроен для работы с ключевыми носителями JaCarta (добавлен модуль поддержки JaCarta) на ОС Linux возникает ошибка:

dpkg: error processing package cprocsp-rdr-jacarta-64 (—purge): installed cprocsp-rdr-jacarta-64 package post-removal script subprocess returned error exit status 255

.png)

Причина:

В пакете cprocsp-rdr-jacarta-64 версии 3.6.408.695 (и более ранних версий) присутствует некорректный скрипт удаления.

Решение:

-

Необходимо выполнить команду:

sudo rm /var/lib/dpkg/info/cprocsp-rdr-jacarta-64.*

-

Далее можно выполнять удаление КриптоПро CSP стандартным способом

Для предотвращения такого поведения рекомендуем использовать модуль поддержки JaCarta под Linux (cprocsp-rdr-jacarta-64) версии 3.6.408.720 или выше. Модуль поддержки доступен в составе архива дистрибутива КриптоПро CSP 4.0 R5. Также данный модуль можно запросить, создав обращение в техническую поддержку «Аладдин Р.Д.», ссылаясь на данную статью. Форма для обращения находится по адресу: https://www.aladdin-rd.ru/support/tickets/create.

- Печать

Страницы: [1] Вниз

Тема: Удаление и переустановка CryptoPRO (Прочитано 5057 раз)

0 Пользователей и 1 Гость просматривают эту тему.

juss1962

Установлена Linux Mint 19 Tara.

Кто-то пытался установить CryptoPRO. Мне вроде было не нужно, но вот потребовалось для работы с JaCarta.

Хотел удалить и переустановить CryptoPro.

Скачал с сайта пакет 4 версии, запускаю uninstall и получаю вот это:

Помогите вычистить систему и установить эту КриптуПро, чтобы работала.

F12

« Последнее редактирование: 29 Апреля 2019, 19:03:14 от F12 »

AnrDaemon

Это даже не немного.

У CryproPro собственный форум есть.

Хотите получить помощь? Потрудитесь представить запрошенную информацию в полном объёме.

Прежде чем [Отправить], нажми [Просмотр] и прочти собственное сообщение. Сам-то понял, что написал?…

juss1962

Всем спасибо за помощь! Поехал на другой форум!

- Печать

Страницы: [1] Вверх

Назначение

Криптопровайдер (Cryptography Service Provider, CSP) — независимый программный модуль, позволяющий осуществлять криптографические операции. Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

https://www.cryptopro.ru/products/csp

При работе с Astra Linux в качестве СКЗИ разрешается использовать только следующие версии КриптоПро CSP:

- КриптоПро CSP версии 4.0 R4;

- КриптоПро CSP версии 5.0;

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base.

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно-программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.

Установка КриптоПро CSP

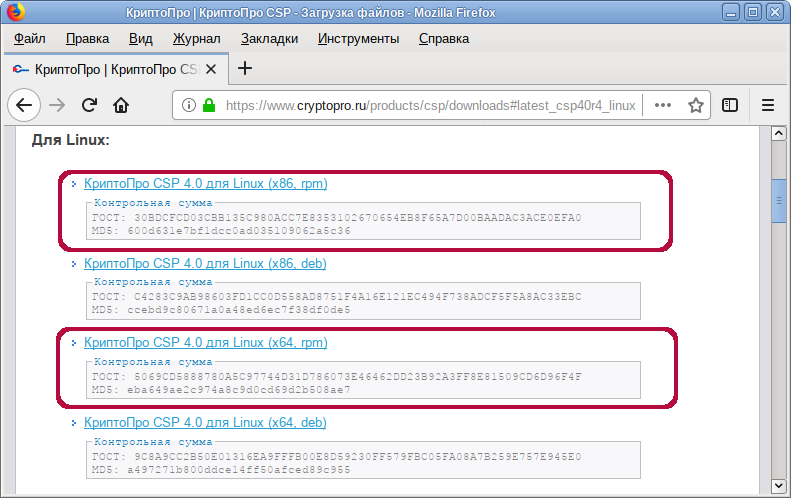

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www.cryptopro.ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет КриптоПро CSP 4 и выше версии — пакет для 64 разрядной системы.

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию.

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4.0 R4». При этом были выполнены следующие действия:

- Загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb.tgz»;

- Открыть «Терминал Fly» (горячая клавиша Alt+T);

-

Разархивировать полученный архив в терминале командой:

tar -zxf linux-amd64_deb.tgz

-

Перейти в каталог с ПО:

cd linux-amd64_deb

-

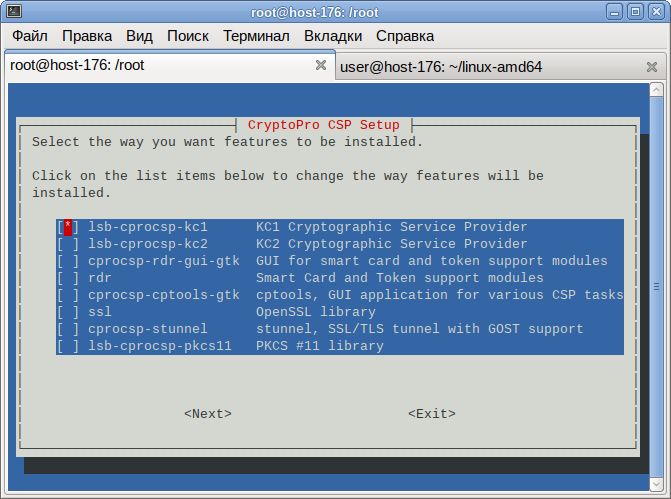

Установить ПО с помощью запуска сценария «install.sh» или «instal_gui.sh» командой:

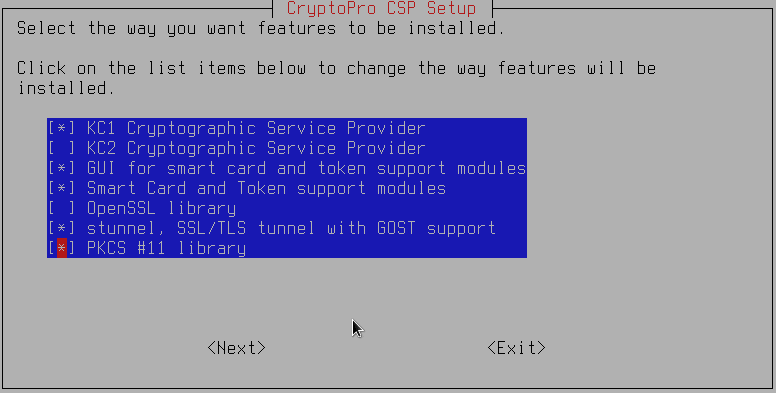

sudo ./install_gui.sh

* Выбрать необходимые модули, библиотеки.

Описание необходимых пакетов КриптоПро

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

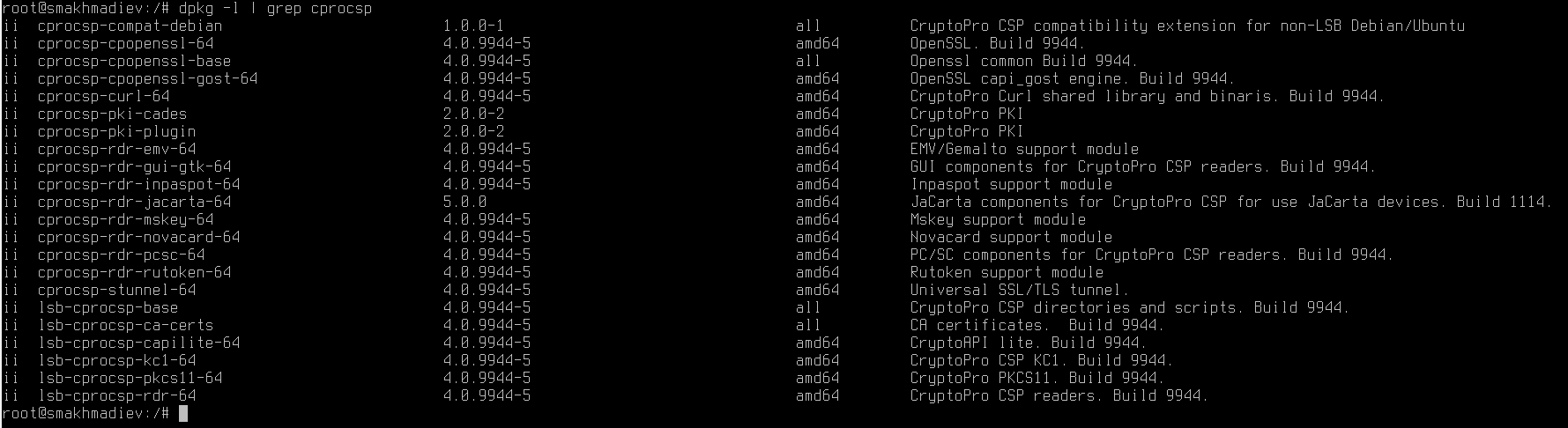

Для просмотра всех установленных пакетов КриптоПро CSP ввести команду:

dpkg -l | grep cprocsp

Настройка путей к исполняемым файлам

Для того, чтобы не вводить каждый раз полный путь к утилитам КриптоПро CSP, в терминале FLY следует ввести команду:

export PATH=»$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr ‘n’ ‘:’)$PATH»

Установка дополнительных пакетов с модулем поддержки для токена

Начиная с версии КриптоПро 4.0 R4 и выше, модули поддержки смарт-карт входят в состав пакета и отдельная их установка не требуется.

Для более ранних версий:

Нажмите здесь для раскрытия…

Для корректной работы с токеном/смарт-картой обязательно требуется установить дополнительные пакеты libccid, libgost-astra , пакеты pcscd. Команда для установки:

sudo apt install libccid pcscd libgost-astra

Пакеты с модулем поддержки:

- Для Рутокен: https://www.rutoken.ru/support/download/nix/

- Для Алладин: https://www.aladdin-rd.ru/support/downloads/jacarta

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

sudo service pcscd restart

Ключ КриптоПРО CSP для работы в режиме замкнутой программной среды Astra Linux SE.

Ключ для обеспечения работы в режиме замкнутой программной среды Astra Linux SE доступен по ссылке: https://cryptopro.ru/sites/default/files/private/csp/cryptopro_pub_key.gpg. Для загрузки ключа требуется регистрация.

Для регистрации ключа:

-

Установить пакет astra-digsig-oldkeys:

sudo apt install astra-digsig-oldkeys

-

Создать каталог /etc/digsig/keys/legacy/cryptopro:

sudo mkdir -p /etc/digsig/keys/legacy/cryptopro

Далее предполагается, что ключ загружен и помещен в созданный каталог.

-

Выполнить команду:

sudo update-initramfs -uk all

- Перезагрузить компьютер.

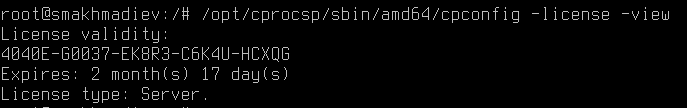

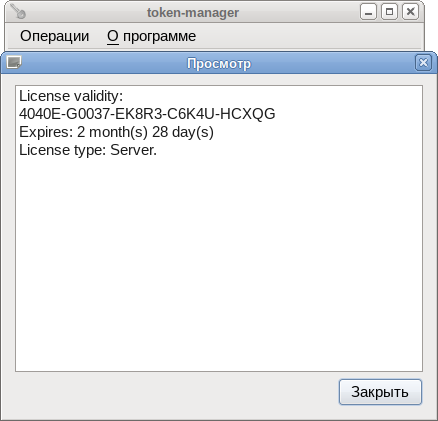

Проверка срока истечения лицензии

Проверить срок истечения лицензии можно командой:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

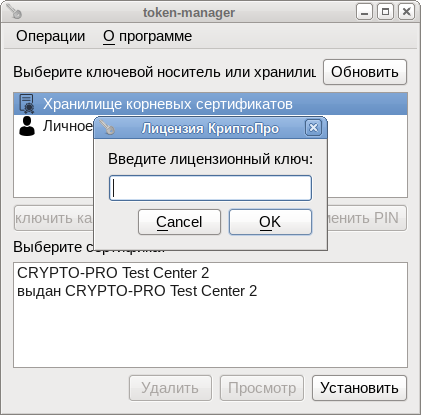

Установка лицензии

Для установки лицензии выполнить команду :

sudo /opt/cprocsp/sbin/amd64/cpconfig -license -set <номер_лицензии>

Носители и контейнеры

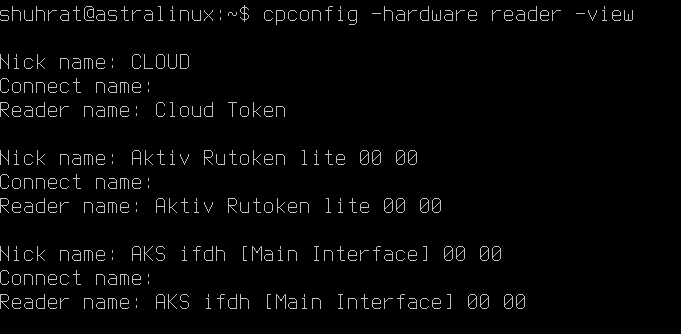

Идентификация токена

Для просмотра списка настроенных считывателей можно воспользоваться командой:

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view

Чтобы узнать модель подключенного токена, следует ввести команду:

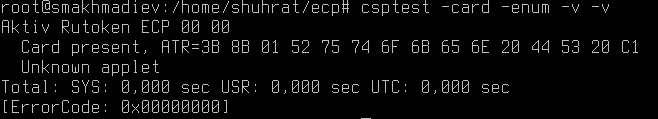

/opt/cprocsp/bin/amd64/csptest -card -enum -v -v

После чего система выдаст информацию о подключенном устройстве:

Проверить наличие носителей с контейнерами можно с помощью команды:

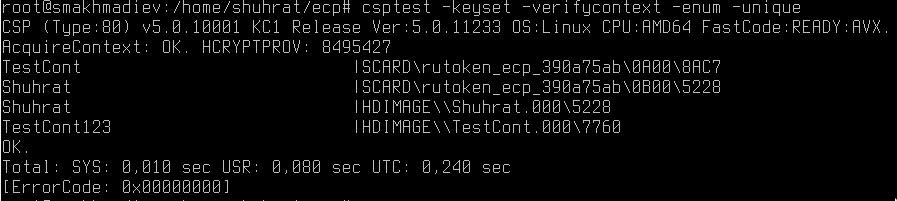

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

В этом случае будет выведен список носителей с контейнерами в следующем формате:

Где \.HDIMAGE — локальный носитель, \.HDIMAGETestCont123 — название контейнера, \.Aktiv Rutoken ECP 00 00 — название носителя (токена).

Подробная информация про «Имена контейнеров»

Информация о контейнерах

Для просмотра подробной информации о контейнерах воспользуйтесь командой:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘ИМЯ’ -info

Пример работы команды:

Нажмите здесь для раскрытия…

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘Shuhrat’ -info

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 8981043

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «Shuhrat»

Signature key is available. HCRYPTKEY: 0x8f3b03

Exchange key is available. HCRYPTKEY: 0x8f9883

Symmetric key is not available.

UEC key is not available.

CSP algorithms info:

Type:Encrypt Name:’GOST 28147-89′(14) Long:’GOST 28147-89′(14)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026142

Type:Hash Name:’GR 34.11-2012 256′(18) Long:’GOST R 34.11-2012 256′(22)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032801

Type:Signature Name:’GR 34.10-2012 256′(18) Long:’GOST R 34.10-2012 256′(22)

DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00011849

Type:Exchange Name:’DH 34.10-2012 256′(18) Long:’GOST R 34.10-2012 256 DH'(25)

DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043590

Type:Exchange Name:’DH 34.10-2012 256′(18) Long:’GOST R 34.10-2012 256 DH'(25)

DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043591

Type:Hash Name:’GOST 28147-89 MAC'(18) Long:’GOST 28147-89 MAC'(18)

DefaultLen:32 MinLen:8 MaxLen:32 Prot:0 Algid:00032799

Type:Encrypt Name:’GR 34.12 64 M'(14) Long:’GOST R 34.12-2015 64 Magma'(27)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026160

Type:Encrypt Name:’GR 34.12 128 K'(15) Long:’GOST R 34.12-2015 128 Kuznyechik'(33)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026161

Type:Hash Name:’GR 34.13 64 M MAC'(18) Long:’GOST R 34.13-2015 64 Magma MAC'(31)

DefaultLen:64 MinLen:8 MaxLen:64 Prot:0 Algid:00032828

Type:Hash Name:’GR 34.13 128 K MAC'(19) Long:’GOST R 34.13-2015 128 Kuznyechik MAC'(37)

DefaultLen:128 MinLen:8 MaxLen:128 Prot:0 Algid:00032829

Type:Hash Name:’GR34.11-12 256 HMAC'(20) Long:’GOST R 34.11-2012 256 HMAC'(27)

DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032820

Status:

Provider handles used: 6

Provider handles max: 1048576

CPU Usage: 6 %

CPU Usage by CSP: 0 %

Measurement interval: 119 ms

Virtual memory used: 15281652 KB

Virtual memory used by CSP: 116572 KB

Free virtual memory: 26053680 KB

Total virtual memory: 41335332 KB

Physical memory used: 14602360 KB

Physical memory used by CSP: 12576 KB

Free physical memory: 5857712 KB

Total physical memory: 20460072 KB

Key pair info:

HCRYPTKEY: 0x8f3b03

AlgID: CALG_GR3410_12_256 = 0x00002e49 (00011849):

AlgClass: ALG_CLASS_SIGNATURE

AlgType: ALG_TYPE_GR3410

AlgSID: 73

KP_HASHOID:

1.2.643.7.1.1.2.2 (ГОСТ Р 34.11-2012 256 бит)

KP_DHOID:

1.2.643.2.2.35.1 (ГОСТ Р 34.10 256 бит, параметры по умолчанию)

KP_SIGNATUREOID:

1.2.643.2.2.35.1 (ГОСТ Р 34.10 256 бит, параметры по умолчанию)

Permissions:

CRYPT_READ

CRYPT_WRITE

CRYPT_IMPORT_KEY

0x800

0x2000

0x20000

0x100000

KP_CERTIFICATE:

Not set.

Key pair info:

HCRYPTKEY: 0x8f9883

AlgID: CALG_DH_GR3410_12_256_SF = 0x0000aa46 (00043590):

AlgClass: ALG_CLASS_KEY_EXCHANGE

AlgType: ALG_TYPE_DH

AlgSID: 70

KP_HASHOID:

1.2.643.7.1.1.2.2 (ГОСТ Р 34.11-2012 256 бит)

KP_DHOID:

1.2.643.2.2.36.0 (ГОСТ Р 34.10 256 бит, параметры обмена по умолчанию)

KP_SIGNATUREOID:

1.2.643.2.2.36.0 (ГОСТ Р 34.10 256 бит, параметры обмена по умолчанию)

Permissions:

CRYPT_READ

CRYPT_WRITE

CRYPT_IMPORT_KEY

0x800

0x10000

0x20000

0x100000

KP_CERTIFICATE:

Subject: INN=007814508921, E=user@astralinux.ru, C=RU, CN=Махмадиев Шухрат, SN=Махмадиев

Valid : 18.10.2018 12:07:24 — 18.01.2019 12:17:24 (UTC)

Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Container version: 2

Carrier flags:

This reader is removable.

This reader supports unique carrier names.

This carrier does not have embedded cryptography.

Keys in container:

signature key

exchange key

Extensions (maxLength: 1435):

ParamLen: 46

OID: 1.2.643.2.2.37.3.9

Critical: FALSE

Size: 19

Decoded size: 24

PrivKey: Not specified — 18.01.2020 07:31:07 (UTC)

ParamLen: 47

OID: 1.2.643.2.2.37.3.10

Critical: FALSE

Size: 19

Decoded size: 24

PrivKey: Not specified — 18.01.2020 07:31:12 (UTC)

Total: SYS: 0,020 sec USR: 0,180 sec UTC: 2,180 sec

[ErrorCode: 0x00000000]

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Чтобы получить уникальные идентификаторы ключевых контейнеров используйте команду:

/opt/cprocsp/bin/amd64/csptest -keys -enum -verifyc -fqcn -un

Особенности применения PIN-кодов в контейнерах:

- если аутентификацию осуществляет само устройство (как, например, токен), то PIN при создании контейнера не создается, а предъявляется, так как он — свойство устройства. Как следствие: у всех контейнеров на токене одинаковый PIN;

- если устройство аутентификацию не осуществляет (как HDIMAGE), то при создании контейнера создается и PIN-код. Следствие: у всех контейнеров, PIN-код на HDIAMGE может быть разным.

Проверка работы контейнера

Для того чтобы проверить работу контейнера (в том числе возможность выполнения разных операций при текущей лицензии), следует выполнить команду:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check

Пример работы команды:

Нажмите здесь для раскрытия…

/opt/cprocsp/bin/amd64/csptestf -keyset -container Shuhrat -check

CSP (Type:80) v5.0.10001 KC1 Release Ver:5.0.11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 28224051

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «Shuhrat»

Check header passed.

Signature key is available. HCRYPTKEY: 0x1b53883

Exchange key is available. HCRYPTKEY: 0x1b57e23

Symmetric key is not available.

UEC key is not available.

License: Cert without license

Check container passed.

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed (import restricted).

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed.

Certificate in container matches AT_KEYEXCHANGE key.

Keys in container:

signature key

exchange key

Extensions:

OID: 1.2.643.2.2.37.3.9

PrivKey: Not specified — 18.01.2020 07:31:07 (UTC)

OID: 1.2.643.2.2.37.3.10

PrivKey: Not specified — 18.01.2020 07:31:12 (UTC)

Total: SYS: 0,030 sec USR: 0,140 sec UTC: 2,430 sec

[ErrorCode: 0x00000000]

Удаление контейнера

Для удаления контейнера следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\.Aktiv Rutoken ECP 00 00TestCont’ -deletek

Копирование контейнера

Для примера скопируем контейнер из локального хранилища в хранилище Рутокена ЕЦП:

csptestf -keycopy -contsrc ‘\.HDIMAGEКонтейнер_оригинал’ -contdest ‘\.Aktiv Rutoken ECP 00 00Контейнер_копия’

Смена пароля на контейнер (снятие паролей с контейнера)

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\.Aktiv Rutoken ECP 00 00TestContainer’ -change <новый_пароль> -passwd <старый_пароль>

В случае, если контейнеру с ключом не был задан PIN, следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\.Aktiv Rutoken ECP 00 00TestContainer’ -change <новый_пароль>

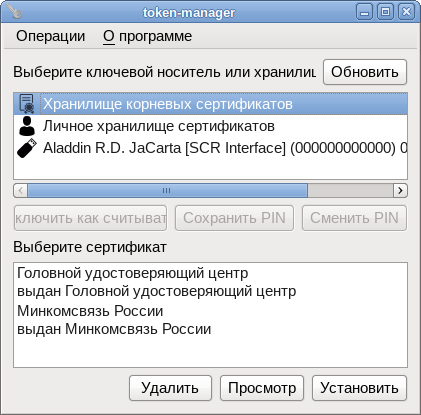

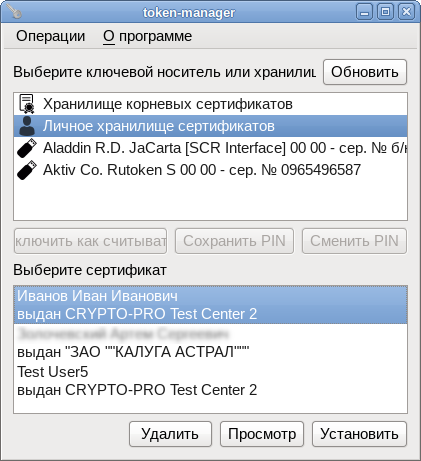

Менеджер сертификатов КриптоПро в Linux

Категории сертификатов

Сертификаты делятся на четыре категории:

- личные сертификаты (устанавливаются в хранилище umy, где u = User, my — имя хранилища). Для таких сертификатов, как правило, имеется закрытый ключ (и они требуют особой установки, чтобы в хранилище появилась ссылка на этот закрытый ключ). В результате с их использованием можно, например, подписать файл;

- корневые сертификаты — краеугольный камень безопасности, так как цепочки доверия строятся от них. Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут доступны в режиме read only в root-хранилищах всех пользователей);

- промежуточные сертификаты — появляются, когда есть промежуточные УЦ (структура вида «головной УЦ» -> «промежуточный УЦ» -> «пользовательский сертификат»). Прямое доверие к ним не требуется (устанавливаются в uca, также администратор может поставить их в mca). В это же хранилище устанавливаются и списки отзыва сертификатов (CRL). Обычно точки получения промежуточных сертификатов и списков отзыва (CRL) правильно указаны в пользовательских сертификатах, поэтому они загружаются автоматически и устанавливаются в хранилище ucache. В общем про них можно ничего особо не знать и ничего не делать.

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это не лучшая, но распространенная практика), либо в uAddressBook;

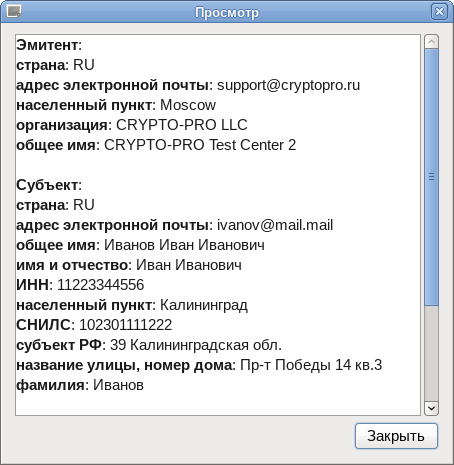

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации:

Установка всех личных сертификатов со всех контейнеров в uMy :

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

Установка определенного сертификата с определенного контейнера в uMy:

/opt/cprocsp/bin/amd64/certmgr -inst -cont ‘\.Aktiv Rutoken ECP 00 00Ivanov’

Установка сертификата удостоверяющего центра ГУЦ в mRoot:

Установка списка отозванных сертификатов (CRL) (список загружается с того же сайта и устанавливается в mca):

Примечание

В опции -pattern >>> ‘rutoken’ может быть другим в зависимости от подключенного токена.

- Перенести файлы на рабочую станцию;

-

Установить файлы на рабочей станции:

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file ca2020.cer

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -file crl_20.crl -crl

Примечание

- Имена хранилищ указаны в формате, используемом программой certmgr. У программы cryptcp похожий формат: -mroot и -uAddressBook.

- Из под учетной записи пользователя установка выполняется в хранилище uca, из под учетной записи администратора установка выполняется в хранилище mca:

-

В опции -pattern можно указать пустое значение < ‘ ‘ > чтобы установить все сертификаты в uMy. Пример:

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern »

-

В случае, если личный сертификат устанавливается из файла следует использовать опцию -file :

certmgr -inst -file cert.cer -store uMy

-

Хранилища пользователей хранятся в /var/opt/cprocsp/users

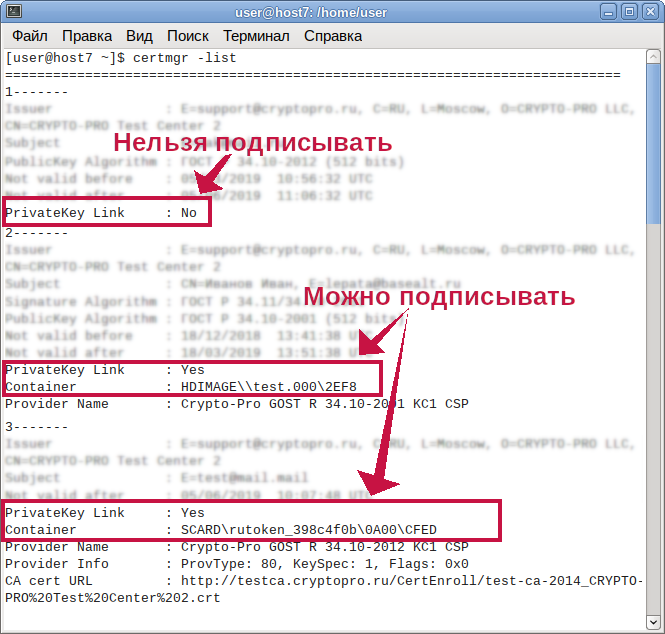

Просмотр

Для просмотра ранее установленных сертификатов можно воспользоваться :

/opt/cprocsp/bin/amd64/certmgr -list

Удаление

Удаление сертификата из хранилища КриптоПро:

/opt/cprocsp/bin/amd64/certmgr -delete

После выполнения команды на экран будет выведен весь список сертификатов и предложение ввести номер удаляемого сертификата.

Или удаление всех сертификатов:

/opt/cprocsp/bin/amd64/certmgr -del -all

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся в каталоге /var/opt/cprocsp/keys.

Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт сертификата:

/opt/cprocsp/bin/amd64/certmgr -export -dest cert.cer

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

csptest -keyset -enum_cont -verifycontext -fqcn

Связываем сертификат и закрытый ключ:

certmgr -inst -file 1.cer -cont ‘\.HDIMAGEcontainer.name’

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Can not install certificate Public keys in certificate and container are not identical

Проверка цепочки сертификатов

Для примера: чтобы проверить цепочку сертификатов, можно скопировать персональный сертификат в файл:

/opt/cprocsp/bin/amd64/cryptcp -copycert -dn ‘CN=Имя_вашего_сертификата’ -df /temp/сертификат.cer

Можно указать другое поле сертификата: CN, E, SN, OGRN, SNILS и тд.

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2018. Утилита командной строки для подписи и шифрования файлов. Будет использован следующий сертификат: АРМ Субъект:"АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Москва, 77 г. Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Цепочка сертификатов не проверена для следующего сертификата: Субъект:"АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Пустовой, Виктор Иванович, "АКЦИОНЕРНОЕ ОБЩЕСТВО ""НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ""", Генеральный директор, Москва, 77 г. Москва, RU, шоссе Варшавское д. 26, 5087746137023, 007726604816, 13407634844, mail@rusbitech.ru Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02 Ошибка: Цепочка сертификатов не проверена для следующего сертификата (код ошибки 10000): /dailybuilds/CSPbuild/CSP/samples/CPCrypt/Certs.cpp:396: 0x20000133 Вы хотите использовать этот сертификат (Да[Y], Нет[N], Отмена[C])? С

Из вывода следует, что у нас отсутствует некий сертификат в цепочке сертификатов. Можно запустить вышеуказанную команду в режиме debug(отладки):

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn 'CN=Имя_вашего_сертификата' -df /temp/сертификат.cer ... ----------- Error chain ----------- Chain status:IS_UNTRUSTED_ROOT Revocation reason:unspecified 1. Subject:'E=uc@mil.ru, OGRN=1037700255284, INN=007704252261, C=RU, S=77 г. Москва, L=Москва, STREET=ул.Знаменка д.19, OU=4 центр (удостоверяющий) войсковой части 31659, O=Министерство обороны Российской Федерации, CN=Министерство обороны Российской Федерации' Issuer:'E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET="улица Тверская, дом 7", O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России' Cert status:IS_UNTRUSTED_ROOT ...

CP_PRINT_CHAIN_DETAIL=1 --> включает режим отладки

В нашем примере из логов можно сделать вывод, что нам надо установить сертификат УЦ МО с CN=Министерство обороны Российской Федерации:

/opt/cprocsp/bin/amd64/certmgr -inst -store uRoot -file minoboron-root-2018.crt

Для того, чтобы убедиться в устранении ошибки, можно повторно в режиме отладки запустить команду. При правильно установленной цепочке сертификатов, статус у сертификата будет = CERT_TRUST_NO_ERROR

.... Subject:'E=uc@mil.ru, OGRN=1037700255284, INN=007704252261, C=RU, S=77 г. Москва, L=Москва, STREET=ул.Знаменка д.19, OU=4 центр (удостоверяющий) войсковой части 31659, O=Министерство обороны Российской Федерации, CN=Министерство обороны Российской Федерации' Issuer:'E=dit@minsvyaz.ru, C=RU, S=77 Москва, L=г. Москва, STREET="улица Тверская, дом 7", O=Минкомсвязь России, OGRN=1047702026701, INN=007710474375, CN=Минкомсвязь России' Cert status:CERT_TRUST_NO_ERROR ... Цепочки сертификатов проверены. Копирование сертификатов завершено. [ErrorCode: 0x00000000]

Подписание документа ЭЦП

Подпись документа может быть сделана двумя способами:

- attached (присоединенная), когда результирующий файл — это CMS-сообщение, внутрь которого упакованы данные и атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows);

- detached (отсоединенная), когда результирующий файл — это CMS-сообщение БЕЗ исходных данных, но с атрибутами (типа подписи). В этом случае для проверки надо «принести» исходный файл. Разумеется он остаётся неизменным и его можно смотреть cat-ом

Подпись файлов (присоединенная)

/opt/cprocsp/bin/amd64/cryptcp -sign -dn ‘CN=Название_нужного_сертификата’ -der zayavlenie.pdf

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf…

Подпись данных…

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

Подпись файлов (отсоединенная)

/opt/cprocsp/bin/amd64/cryptcp -sign -detach -dn ‘CN=Название_нужного_сертификата’ -pin 12345678 raport.pdf raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат: Субъект:»АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf… Подпись данных…

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

Проверка подписи в файле

Проверка прикрепленной подписи

Для проверки прикрепленной подписи выполните:

/opt/cprocsp/bin/amd64/cryptcp -verify raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Найдено сертификатов: 4

Цепочки сертификатов проверены.

Папка ‘./’:

raport.pdf.sig … Проверка подписи…

Автор подписи: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Подпись проверена.

[ErrorCode: 0x00000000]

Способ «естественный»

Использовать ключ -verall, указывающий, что надо найти всех подписавших, в том числе в сообщении:

/opt/cprocsp/bin/amd64/cryptcp -verify -verall -detached /home/shuhrat/smolensk/raport.pdf raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Папка ‘/home/shuhrat/smolensk/’: /home/shuhrat/smolensk/raport.pdf… Проверка подписи…

Автор подписи: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf… Проверка подписи…

Подпись проверена.

[ErrorCode: 0x00000000]

Способ «обучающий»

Указать в качестве хранилища сертификатов само сообщение (ключ -f):

/opt/cprocsp/bin/amd64/cryptcp -verify -f raport.pdf.sig -detached raport.pdf raport.pdf.sig

CryptCP 5.0 (c) «КРИПТО-ПРО», 2002-2018.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:»АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Цепочки сертификатов проверены.

Папка ‘./’: raport.pdf…

Проверка подписи..

Автор подписи: «АКЦИОНЕРНОЕ ОБЩЕСТВО «»НАУЧНО-ПРОИЗВОДСТВЕННОЕ ОБЪЕДИНЕНИЕ РУССКИЕ БАЗОВЫЕ

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»»», Москва, 77 г.

Москва, RU, шоссе Варшавское д. 26, mail@rusbitech.ru

Действителен с 02.10.2018 14:31:02 по 02.10.2019 14:41:02

Подпись проверена.

[ErrorCode: 0x00000000]

Извлечение подписанного файла

Чтобы извлечь файл, необходимо указать его имя в конце команды проверки подписи:

cryptcp -verify raport.pdf.sig raport.pdf

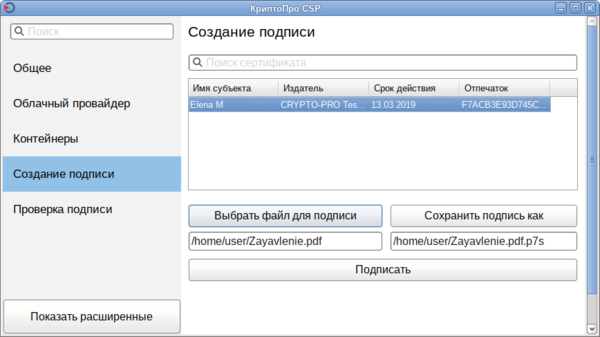

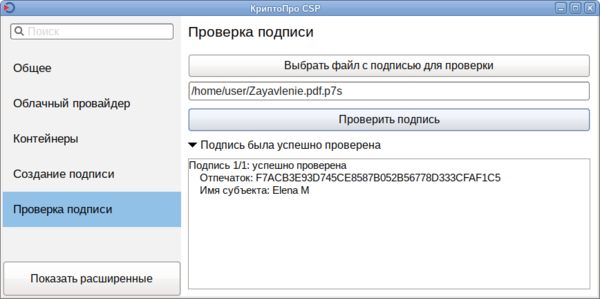

В версии КриптоПро 5 появился графический инструмент для работы с сертификатами — cptools. Инструмент можно запустить из консоли:

cptools

либо

/opt/cprocsp/bin/amd64/cptools

Удаление КриптоПро CSP

Для того, чтобы удалить ПО КриптоПро CSP, в терминале FLY следует ввести последовательно 3 команды:

sudo rm -rf /opt/cprocsp

sudo rm -rf /var/opt/cprocsp/

sudo rm -rf /etc/opt/cprocsp/

Отключение сообщений о необходимости перехода на ГОСТ Р 34.10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34.10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3.9, 4.0 и КриптоПро JCP 2.0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34.10-2001. В случае если ваша система использует ключи ГОСТ Р 34.10-2001, просим принять во внимание инструкцию.

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64.ini в существующую секцию Parameters:

[Parameters] #Параметрыпровайдера warning_time_gen_2001=ll:9223372036854775807 warning_time_sign_2001=ll:9223372036854775807

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4.0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34.10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP и Клиент HSM 2.0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34.10-2001 после 1 января 2019 года, о чем выдаются предупреждения в виде соответствующих окон.

Полезные ссылки

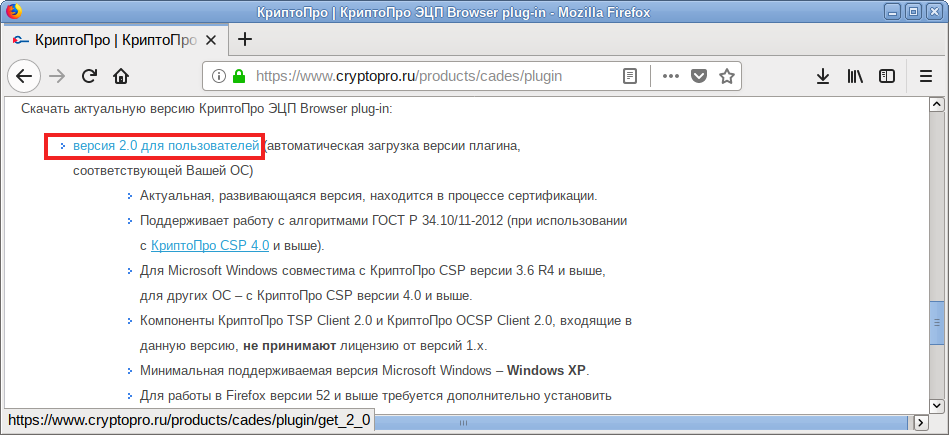

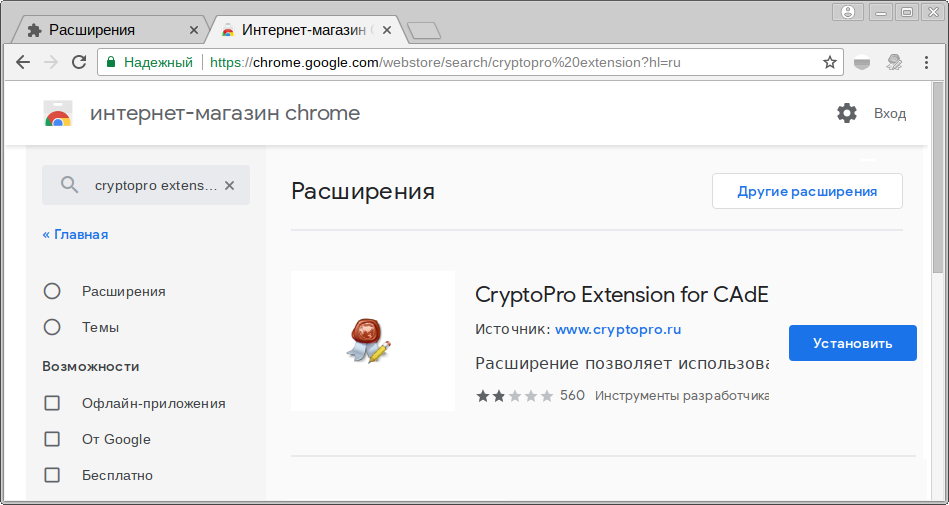

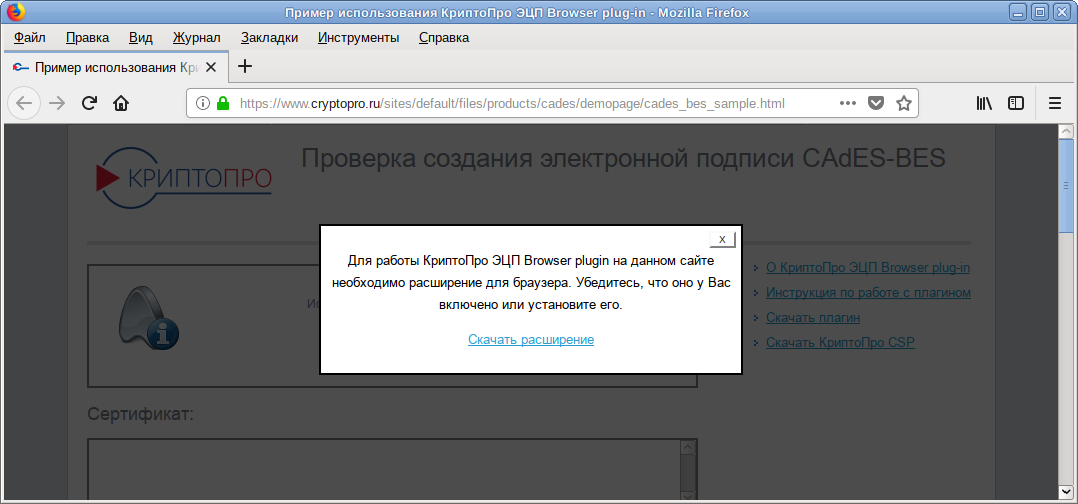

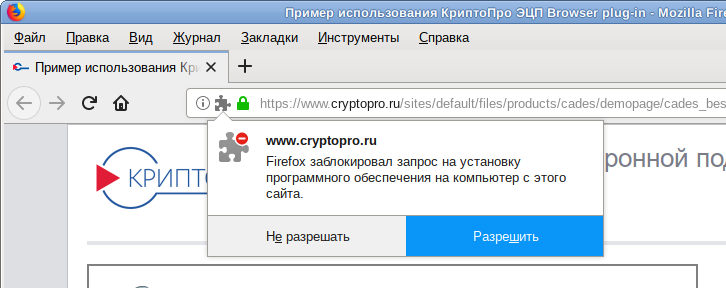

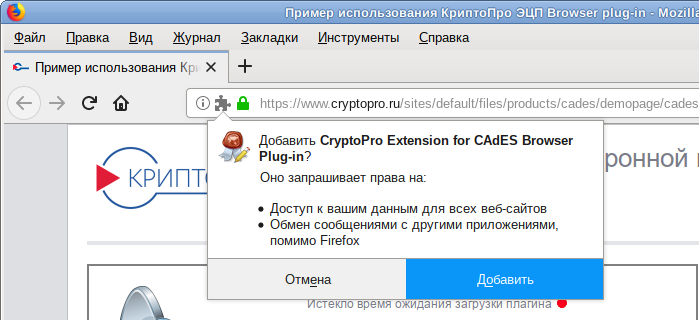

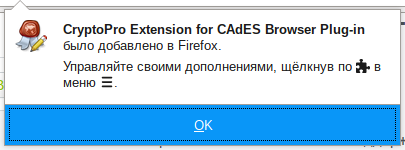

КриптоПро CADES ЭЦП Browser plug-in

КриптоПро CADES ЭЦП Browser plug-in

Таблица поддерживаемых устройств Крипто-Про CSP

На официальном сайте СКЗИ КриптоПро в таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP:

https://www.cryptopro.ru/products/csp/compare

База знаний КриптоПро

https://support.cryptopro.ru/index.php?/Knowledgebase/List

Обсуждение КриптоПро CSP на форуме astralinux

https://forum.astralinux.ru/threads/419/

Chromium+КриптоПРО

https://www.cryptopro.ru/news/2018/12/zashchishchennyi-brauzer-dlya-gosudarstvennykh-elektronnykh-ploshchadok-teper-i-na-linu

https://astralinux.ru/news/category-news/2018/brauzeryi-%C2%ABastra-linux-special-edition%C2%BB-adaptirovanyi-dlya-rabotyi/

Список ГИС и ЭТП использующих cades-bes plugin

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

https://e-trust.gosuslugi.ru/CA/

Диагностический архив для обращения в тех. поддержку

По всем вопросам установки СКЗИ в операционную систему, их настройки и обеспечения доступа к электронным ресурсам в сети Интернет можно обращаться в техническую поддержку Astra Linux и КриптоПро.

Для создания диагностического архива, можно воспользоваться следующей командой:

sudo /opt/cprocsp/bin/amd64/curl http://cryptopro.ru/sites/default/files/products/csp/cprodiag 2>/dev/null|sudo perl

В результате должен получится архив в файле cprodiag_день_месяц_год.tar.gz, который следует прислать в техническую поддержку Astra Linux и КриптоПро.

Содержание

- Работа с СКЗИ и аппаратными ключевыми носителями в Linux

- Причина 1

- Причина 2

- Причина 3

- Причина 4

- Руководство по настройке

- Установка драйверов и ПО для работы с JaCarta PKI

- Установка пакетов КриптоПро CSP

- Настройка и диагностика КриптоПро CSP

- Работа с токеном JaCarta PKI

- Программное извлечение ключей

- Результаты

- Как я настраивал новые утилиты по работе с электронной подписью в Linux

- Настройка «КриптоПро» CSP

- Настройка работы с Рутокен ЭЦП 2.0

- Получаем тестовый сертификат

- Подпись средствами «КриптоПро CSP»

- Rosa Crypto Tool

- Trusted eSign

- Резюме

Работа с СКЗИ и аппаратными ключевыми носителями в Linux

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от wiki.astralinux.ru — Работа с КриптоПро CSP

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

Проявлялось это следующим образом, на команду:

Выдавался ответ, что все хорошо:

Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

«Невалидный набор ключей» — причина такого сообщения, возможно, кроется либо в старом чипе, прошивке и апплете Gemalto, либо в их драйверах для ОС, которые не поддерживают новые стандарты формирования ЭП и функции хэширования ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

В нашем случае это Bus 004 Device 003: ID 24dc:0101

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

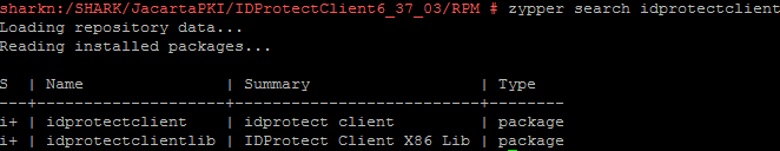

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

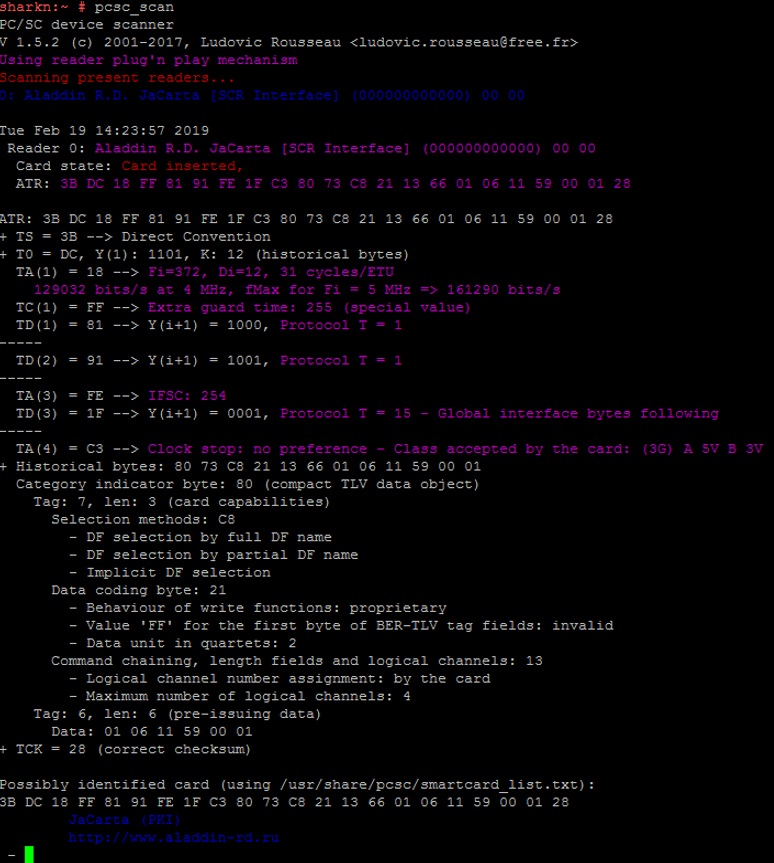

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

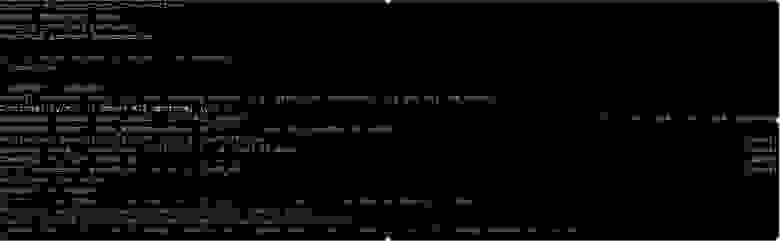

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm — PC/SC components for CryptoPro CSP readers:

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

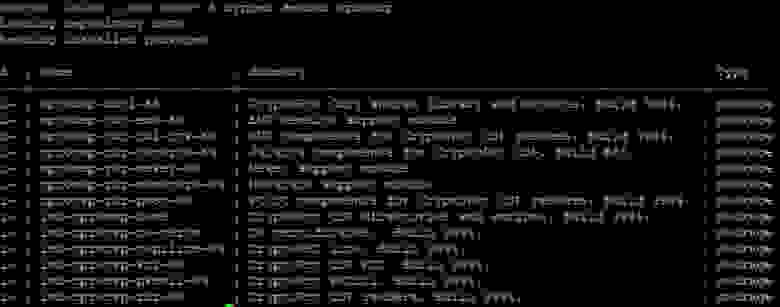

Проверяем итоговую конфигурацию КриптоПро CSP:

S | Name | Summary | Type

—+——————————+—————————————————-+———

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

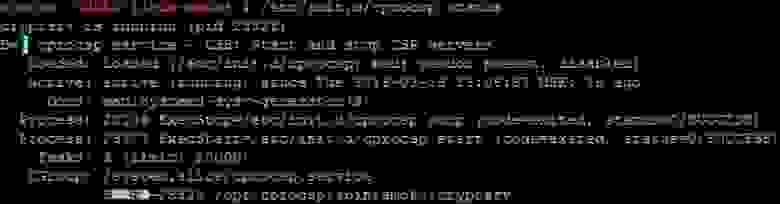

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

Настройка и диагностика КриптоПро CSP

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел криптопро не видит jakarta linux будет добавлена запись:

криптопро не видит jakarta linux (000000000000) 00 00″Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

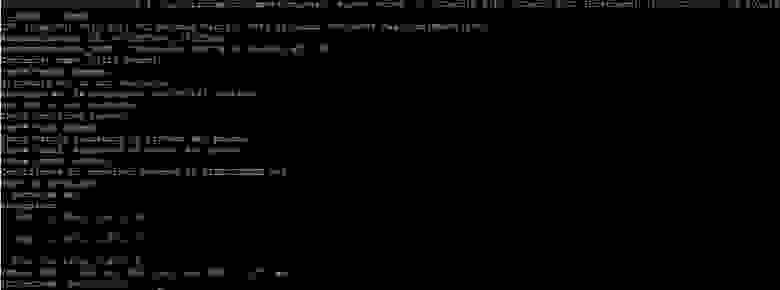

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

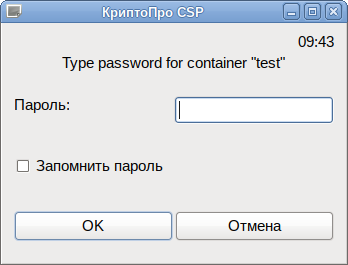

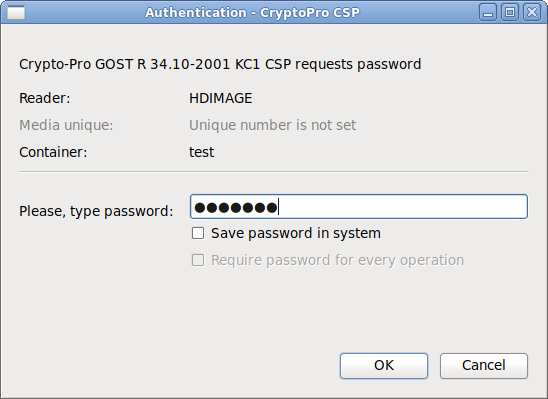

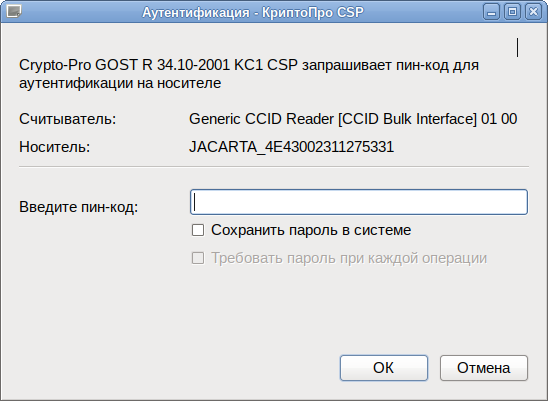

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

Для диагностики контейнера используется эта же команда с ключом –check

Потребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

Если действовать так:

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Источник

Как я настраивал новые утилиты по работе с электронной подписью в Linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Приступаем к настройке.

Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www.cryptopro.ru/downloads

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2.0

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

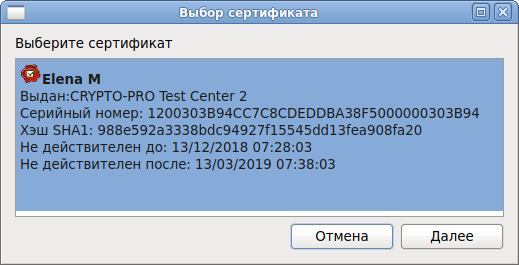

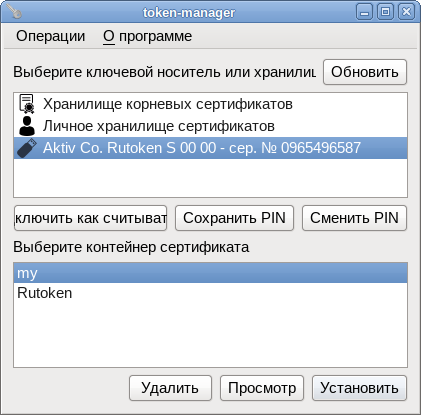

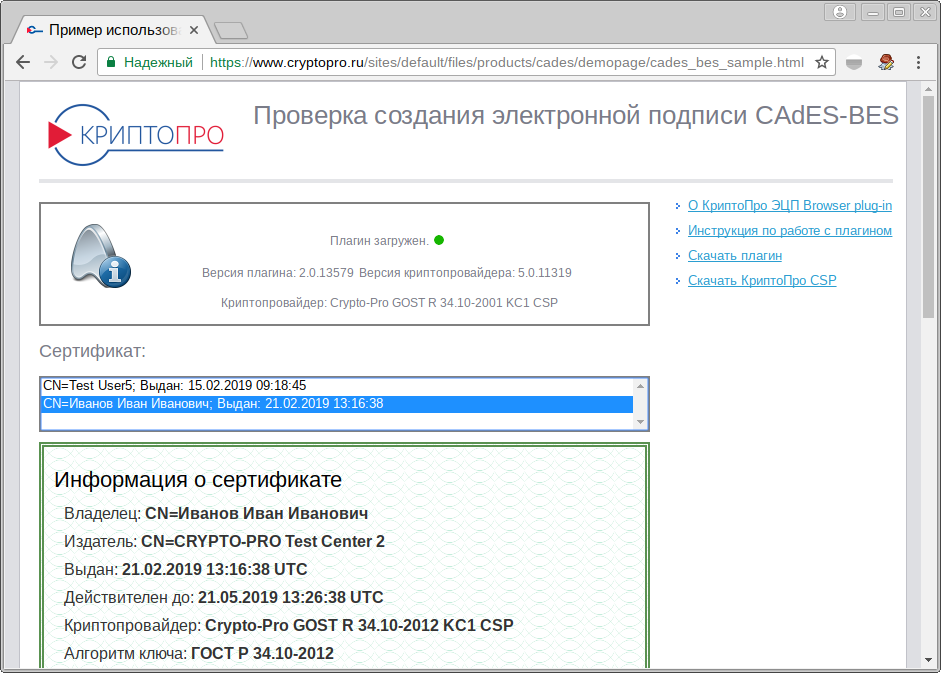

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

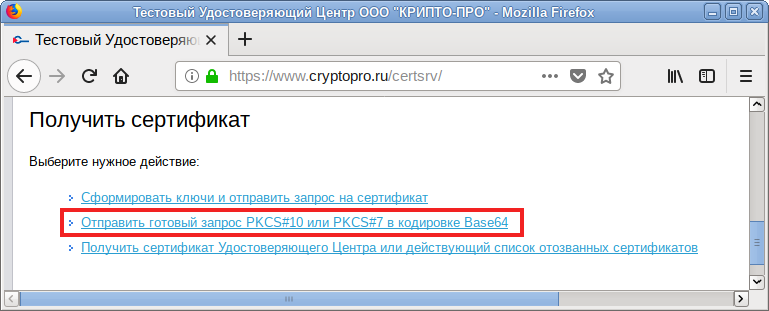

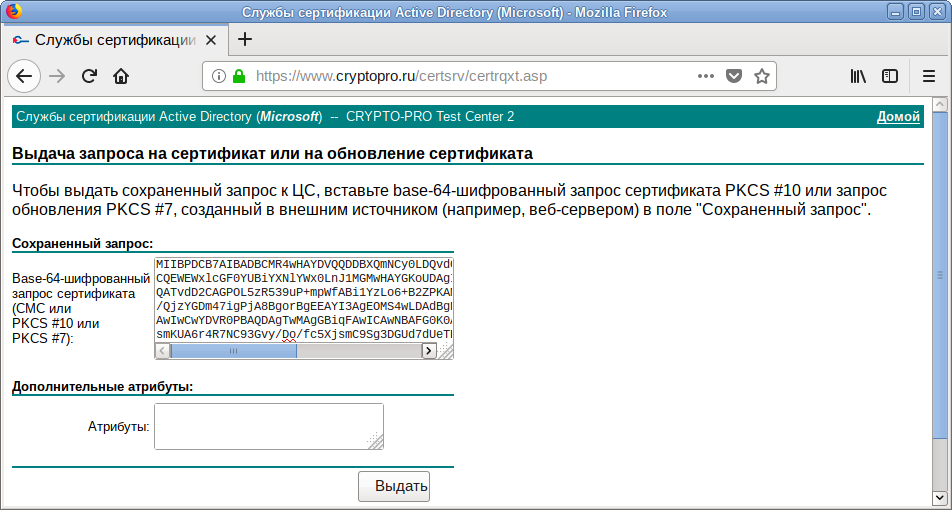

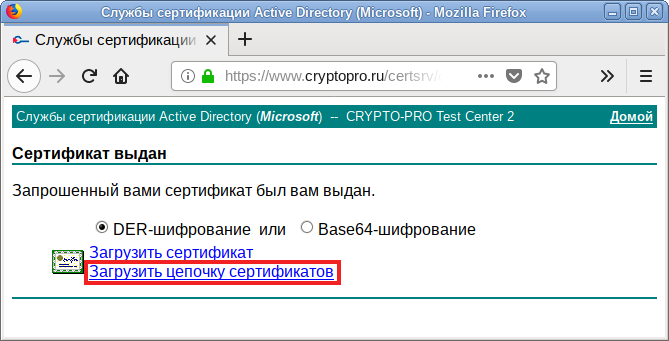

Воспользуемся тестовым УЦ компании «КриптоПро» по адресу — https://www.cryptopro.ru/certsrv/

Создаем запрос на сертификат с параметрами по умолчанию.

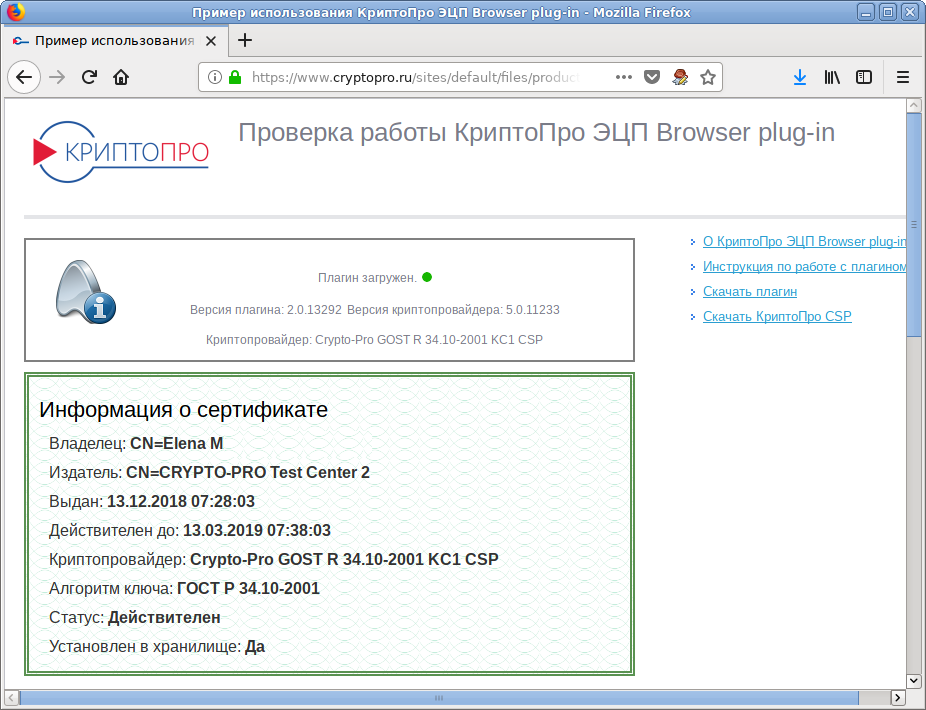

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Мы должны получить что-то вроде:

Теперь проверяем, что сертификат на токене видится успешно:

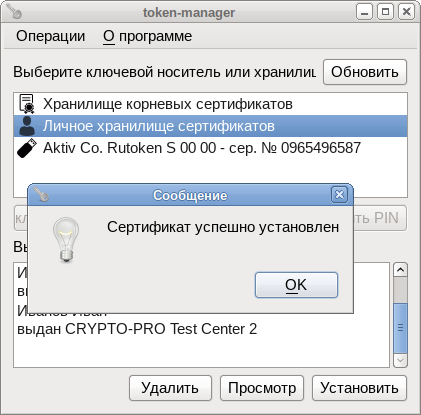

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

Здесь,

my — параметр, в котором надо указать часть Common Name сертификата для подписи;

detached — позволяет создать открепленную подпись;

alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

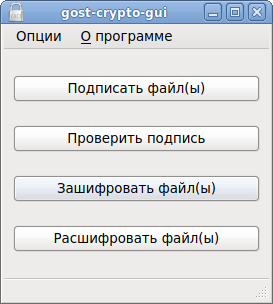

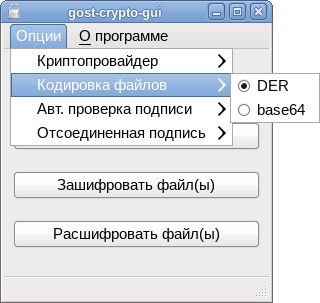

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

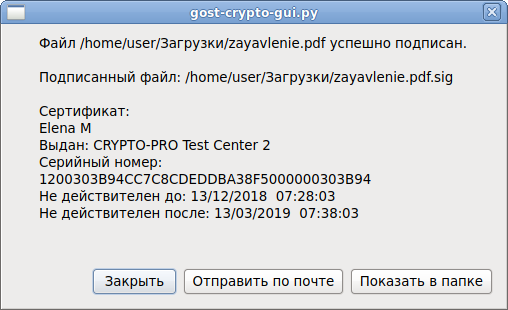

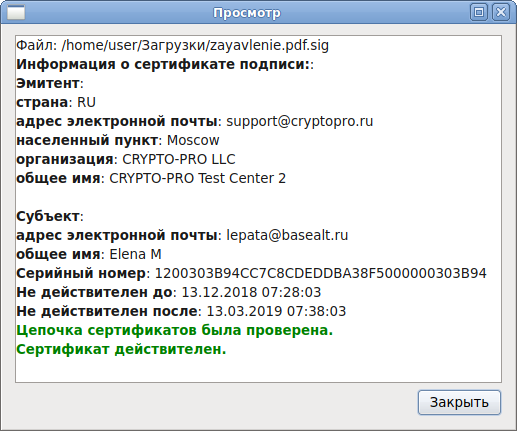

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать;

— Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF:

abf.io/uxteam/rosa-crypto-tool-devel

Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

Найти продукт на сайтах компании “Цифровые технологии” непросто. Небольшое описание есть в магазине http://www.cryptoarm.ru/shop/trusted_esign, продукт также можно скачать в разделе «Центр загрузки» на сайте trusted.ru — https://trusted.ru/support/downloads/?product=133

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Запускаем Trusted eSign.

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

Но вернемся к подписи.

Выбираем раздел “Электронная подпись”:

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4.0” и поддерживает все криптографические алгоритмы, реализованные в нем.” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.js.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс

— Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Источник

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

О КриптоПро

КриптоПро — линейка криптографических утилит (вспомогательных программ), так называемых «криптопровайдеров». Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д. (см.сайт).

Совместимость

По информации разработчика, с ALT Linux совместимы следующие продукты КриптоПро:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро HSM

- КриптоПро TSP

- КриптоПро OCSP

- КриптоПро ЭЦП Browser plug-in

- КриптоПро SSF

- КриптоПро Stunnel

- Браузер КриптоПро Fox

Примечание: В репозитории доступен пакет firefox-gost, аналогичный КриптоПро Fox, с патчем от КриптоПро.

Установка КриптоПро CSP

Загрузка

Архив с программным обеспечением (КриптоПро CSP 4.0 R4 — сертифицированная версия, КриптоПро CSP 5.0 — несертифицированная) можно загрузить после предварительной регистрации:

linux-ia32.tgz (19,3 МБ, для i586) — для 32-разрядных систем (x86, rpm);linux-amd64.tgz (20,1 МБ, для x86_64) — для 64-разрядных систем (x64, rpm).

Внимание! По умолчанию при скачивании с сайта КриптоПро выдаётся лицензия на три месяца

Установка

1. Установите пакет cryptopro-preinstall:

-

# apt-get install cryptopro-preinstall - Этот пакет установит все требуемое для КриптоПро (включая инфраструктуру поддержки карт Рутокен S и Рутокен ЭЦП).

Примечание: Пакет cryptopro-preinstall вытягивает зависимости libpangox-compat, opensc, pcsc-lite, pcsc-lite-rutokens, pcsc-lite-ccid, newt52.

2. Распакуйте архив, скачанный с официального сайта КриптоПро:

-

$ tar -xf linux-amd64.tgz

Таблица 1. Описание необходимых пакетов КриптоПро.

| Пакет | Описание |

|---|---|

| Базовые пакеты: | |

| cprocsp-curl | Библиотека libcurl с реализацией шифрования по ГОСТ |

| lsb-cprocsp-base | Основной пакет КриптоПро CSP |

| lsb-cprocsp-capilite | Интерфейс CAPILite и утилиты |

| lsb-cprocsp-kc1 | Провайдер криптографической службы KC1 |

| lsb-cprocsp-kc2 | Провайдер криптографической службы KC2 (требует наличия аппаратного датчика случайных чисел или гаммы) |

| lsb-cprocsp-rdr | Поддержка ридеров и RNG |

| Дополнительные пакеты: | |

| cprocsp-cptools-gtk | Инструменты КриптоПро — кроссплатформенный графический интерфейс |

| cprocsp-rdr-gui-gtk | Графический интерфейс для диалоговых операций |

| cprocsp-rdr-rutoken | Поддержка карт Рутокен |

| cprocsp-rdr-jacarta | Поддержка карт JaCarta |

| cprocsp-rdr-pcsc | Компоненты PC/SC для ридеров КриптоПро CSP |

| lsb-cprocsp-pkcs11 | Поддержка PKCS11 |

| ifd-rutokens | Конфигурация Рутокеновских карт (или можно взять pcsc-lite-rutokens из репозитория) |

3. Установите пакеты КриптоПро:

- под правами пользователя root перейдите в папку с распакованным архивом:

-

# cd /home/user/linux-amd64/

-

- установите базовые пакеты:

-

# apt-get install cprocsp-curl* lsb-cprocsp-base* lsb-cprocsp-capilite* lsb-cprocsp-kc1-64* lsb-cprocsp-rdr-64*

-

Примечание: Для 32-битной версии вместо последнего пакета — lsb-cprocsp-rdr-4*

- установите пакеты для поддержки токенов (Рутокен S и Рутокен ЭЦП):

-

# apt-get install cprocsp-rdr-gui-gtk* cprocsp-rdr-rutoken* cprocsp-rdr-pcsc* lsb-cprocsp-pkcs11* pcsc-lite-rutokens pcsc-lite-ccid

-

Примечание: Если возникнут проблемы с отображением контейнеров на Рутокен S — удалите pcsc-lite-openct

- установите пакет для поддержки токенов (JaCarta):

-

# apt-get install cprocsp-rdr-jacarta*

-

Примечание: Для установки cprocsp-rdr-jacarta может понадобиться предварительно удалить openct.

- установите пакет для поддержки носителей с неизвлекаемыми ключами:

-

# apt-get install cprocsp-rdr-cryptoki*

-

Примечание: Для корректной работы носителей с неизвлекаемыми ключами через интерфейс PKCS#11 был добавлен cprocsp-rdr-cryptoki ( с версии CSP 5.0 R2 12000). Подробнее в базе знаний КриптоПро CSP.

- Для установки сертификатов Главного удостоверяющего центра:

-

# apt-get install lsb-cprocsp-ca-certs*

-

- Если есть потребность в установке графических Инструментов КриптоПро:

-

# apt-get install cprocsp-cptools*

-

Также можно выполнить установку КриптоПро, запустив ./install_gui.sh в распакованном каталоге и выбрав необходимые модули:

# /home/user/install_gui.sh

Примечания:

- Для КриптоПро CSP 3.6 R2 потребуется установить пакет cprocsp-compat-altlinux-1.0.0-1.noarch.rpm

- Для установки cprocsp-rdr-gui может понадобиться libXm.so.3 (libopenmotif3) и для вывода кириллицы fonts-bitmap-cyr_rfx-iso8859-5.

- Для установки cprocsp-rdr-gui-gtk потребуется предварительно установить libpangox-compat.

- В версии 4.0.0-alt5 пакета cryptopro-preinstall добавлены подпакеты:

- cryptopro-preinstall-base для установки с cprocsp-compat-altlinux, «предоставляющим» lsb (в случае нежелательности «лишних» зависимостей вроде libqt3), и

- cryptopro-preinstall-full для автоустановки зависимостей cprocsp-rdr-gui.

Обновление

Внимание! Пакеты КриптоПро после обновления утрачивают работоспособность, так что рекомендуется удалить все пакеты и установить их заново.

Для обновления КриптоПро необходимо:

- Запомнить текущую конфигурацию:

- набор установленных пакетов:

- настройки провайдера (для простоты можно сохранить /etc/opt/cprocsp/config[64].ini).

- набор установленных пакетов:

- Удалить штатными средствами ОС все пакеты КриптоПро:

-

# apt-get remove lsb-cprocsp-base

-

- Установить аналогичные новые пакеты КриптоПро.

- При необходимости внести изменения в настройки (можно просмотреть diff старого и нового /etc/opt/cprocsp/config[64].ini).

- Ключи и сертификаты сохраняются автоматически.

Прописывание путей к исполняемым файлам

Утилиты КриптоПро расположены в директориях /opt/cprocsp/sbin/<название_архитектуры> и /opt/cprocsp/bin/<название_архитектуры>.

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

- после установки пакета cryptopro-preinstall начните новый сеанс пользователя в консоли;

Примечание: Не работает для суперпользователя.

или

- выполните от имени пользователя, который будет запускать команды (будет действовать до закрытия терминала):

export PATH="$(/bin/ls -d /opt/cprocsp/{s,}bin/*|tr 'n' ':')$PATH"

Внимание! Если установлен пакет mono или mono4-devel, может быть конфликт по имени утилиты certmgr

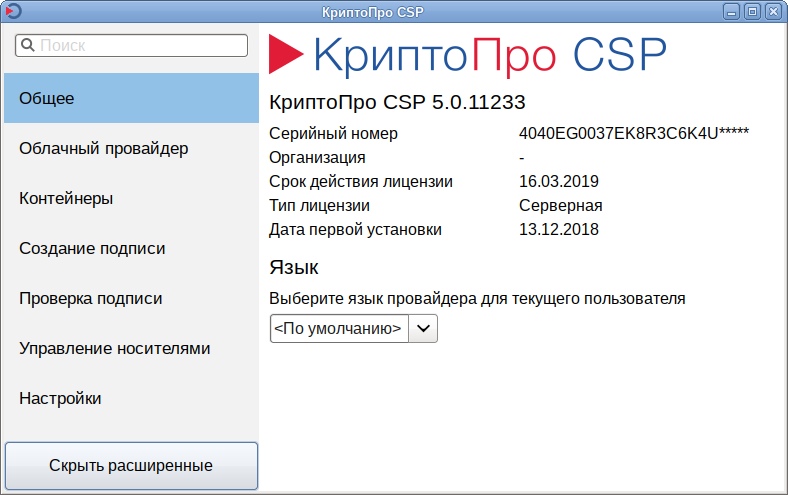

Проверка лицензии

Проверить срок истечения лицензии можно командой (обратите внимание на строки Expires:):

$ cpconfig -license -view

License validity:

4040E-G0037-EK8R3-C6K4U-HCXQG

Expires: 2 month(s) 23 day(s)

License type: Server.

Примечание: Для версии КриптоПро CSP под Linux все лицензии считаются серверными, поэтому не смущайтесь строкой «License type: Server».

Для установки другой лицензии выполните (под root):

# cpconfig -license -set <серийный_номер>

Примечание: Серийный номер следует вводить с соблюдением регистра символов.

Проверка версии

Проверить версию КриптоПро можно командой:

$ csptest -keyset -verifycontext | sed -n 's/.* Ver:*([0-9.]+).*/1/p'

4.0.9963

Удаление КриптоПро

# apt-get remove lsb-cprocsp-base

Примечание: Если появляется

support_mutex_open("registry_lock") failed:: Permission denied

выполните после удаления

# rm -f /var/opt/cprocsp/tmp/.registry_lock

Настройка оборудования

Настройка устройств хранения (носителей) и считывания (считывателей) ключевой информации и датчиков случайных чисел.

Считыватели (readers) — устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флеш-накопителей (FLASH), считыватели смарт-карт и токенов, считыватель образа дискеты на жестком диске (HDIMAGE) и др.

Ключевые носители (media) являются местом хранения электронной подписи. В качестве носителя ключевой информации могут использоваться: защищенный флэш-накопитель (токен) (Рутокен, JaCarta, ESMART и др.), смарт-карта, флэш-накопитель, дискета.

Ключевые контейнеры — это способ хранения закрытых ключей, реализованный в КриптоПро. Их физическое представление зависит от типа ключевого носителя (на флеш-накопителе, дискете, жестком диске это каталог в котором хранится набор файлов с ключевой информацией; в случае со смарт-картами — файлы в защищенной памяти смарт-карты).

Встроенный в «КриптоПро CSP» датчик случайных чисел (далее ДСЧ) используется для генерации ключей.

Для смарт-карт: ключи дополнительно защищаются кодом доступа к защищенной памяти смарт-карты (PIN). При всех операциях с защищенной памятью (чтение, запись, удаление…) требуется вводить PIN.

Для других носителей: для повышения безопасности на контейнер можно установить пароль. В этом случае всё содержимое контейнера хранится не в открытом виде, а в зашифрованном на этом пароле. Пароль задается при создании контейнера, в дальнейшем для чтения ключей из контейнера необходимо будет вводить пароль.

Примечание: Подробнее про работе с разными ключевыми носителями: Рутокен, JaCarta, ESMART

Управление считывателями

Просмотр доступных (настроенных) считывателей:

$ cpconfig -hardware reader -view

Nick name: Aladdin R.D. JaCarta [SCR Interface] 00 00

Connect name:

Reader name:

Nick name: FLASH

Connect name:

Reader name:

Nick name: HDIMAGE

Connect name:

Reader name:

Либо:

$ csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

CryptAcquireContext succeeded.HCRYPTPROV: 6679203

GetProvParam(...PP_ENUMREADERS...) until it returns false

Len Byte NickName/Name

_____________________________

0x012a 0x72 ACS ACR38U-CCID 00 00

All PC/SC readers

0x012a 0x72 Aktiv Co. Rutoken S 00 00

All PC/SC readers

0x012a 0x58 FLASH

FLASH

0x012a 0x18 HDIMAGE

Структура дискеты на жестком диске

Cycle exit when getting data. 4 items found. Level completed without problems.

Total: SYS: 0,000 sec USR: 0,170 sec UTC: 0,190 sec

[ErrorCode: 0x00000000]

Инициализация считывателя HDIMAGE, если его нет в списке доступных считывателей (под правами root):

# cpconfig -hardware reader -add HDIMAGE store

Adding new reader:

Nick name: HDIMAGE

Succeeded, code:0x0

Считыватель HDIMAGE размещается на /var/opt/cprocsp/keys/<имя пользователя>/.

Для работы со считывателем PC/SC требуется пакет cprocsp-rdr-pcsc. После подключения считывателя можно просмотреть список видимых считывателей (не зависимо от того, настроены ли они в КриптоПро как считыватели, зависит только от того, какие установлены драйверы для считывателей):

$ list_pcsc

Aladdin R.D. JaCarta [SCR Interface] 00 00

Aktiv Co. Rutoken S 00 00

Инициализация считывателя Aktiv Co. Rutoken S 00 00 (требуется, если считыватель есть в списке видимых считывателей и отсутствует в списке настроенных), в параметре -add указывается имя, которое было получено при просмотре видимых считывателей, в параметре -name — удобное для обращения к считывателю имя, например, Rutoken (под правами root):

# cpconfig -hardware reader -add 'Aktiv Co. Rutoken S 00 00' -name 'Rutoken'

Adding new reader:

Nick name: Aktiv Co. Rutoken S 00 00

Name device: Rutoken

Succeeded, code:0x0

Современные аппаратные и программно-аппаратные хранилища ключей, такие как Рутокен ЭЦП или eSmart ГОСТ, поддерживаются через интерфейс PCSC. За реализацию этого интерфейса отвечает служба pcscd, которую необходимо запустить перед началом работы с соответствующими устройствами:

Можно включить службу pcscd в автозапуск при загрузке системы:

Управление носителями

Просмотр доступных носителей:

$ cpconfig -hardware media -view | iconv -f cp1251

Управление ДСЧ

Просмотр списка настроенных ДСЧ:

$ cpconfig -hardware rndm -view

Nick name: CPSD

Connect name:

Rndm name:

Rndm level: 3

Nick name: BIO_GUI

Connect name:

Rndm name:

Rndm level: 4

Nick name: BIO_TUI

Connect name:

Rndm name:

Rndm level: 5

Настройка криптопровайдера

Просмотреть доступные типы криптопровайдеров можно командой cpconfig -defprov -view_type:

$ cpconfig -defprov -view_type

Provider type Provider Type Name

_____________ _____________________________________

75 GOST R 34.10-2001 Signature with Diffie-Hellman Key Exchange

80 GOST R 34.10-2012 (256) Signature with Diffie-Hellman Key Exchange

81 GOST R 34.10-2012 (512) Signature with Diffie-Hellman Key Exchange

16 ECDSA Full and AES

24 RSA Full and AES

Просмотр свойств криптопровайдера нужного типа:

$ cpconfig -defprov -view -provtype 80

Listing Available Providers:

Provider type Provider Name

_____________ _____________________________________

80 Crypto-Pro GOST R 34.10-2012 KC1 CSP

80 Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider

Provider types and provider names have been listed.

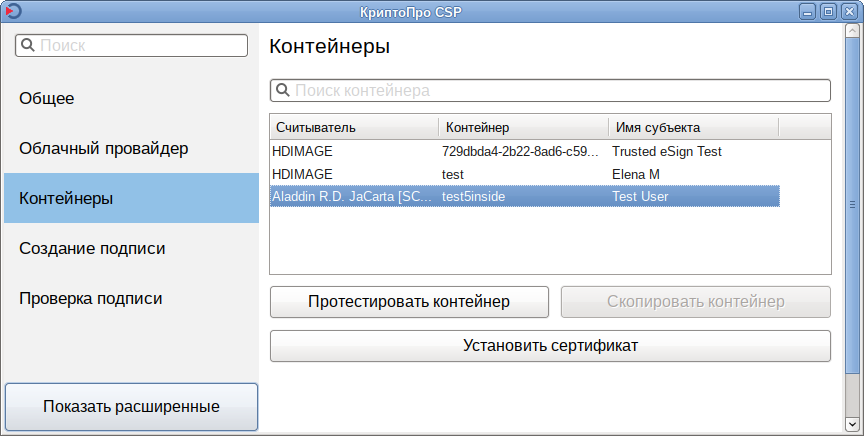

Управление контейнерами

Создание контейнера

Примечание: Для того, чтобы сертификат из контейнера можно было использовать через модуль pkcs11 (из пакета lsb-cprocsp-pkcs11) в браузере firefox-gost, необходимо создать его с -provtype 75 (поддержка ГОСТ-2001).

Внимание! C 1 января 2019 г. по указанию ФСБ РФ и Минкомсвязи всем аккредитованным УЦ запрещен выпуск сертификатов ЭП по ГОСТ 2001.

Ключи и запрос на сертификат необходимо формировать ГОСТ 2012.

Создадим контейнер с именем «test» в локальном считывателе HDIMAGE.

$ csptest -keyset -provtype 75 -newkeyset -cont '\.HDIMAGEtest'

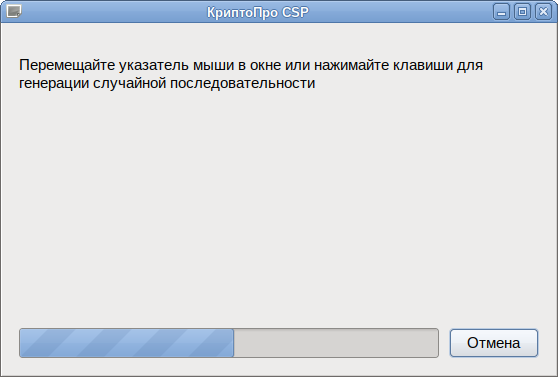

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

Примечание: Если такой пакет не установлен, будет предложено ввести любые символы с клавиатуры.

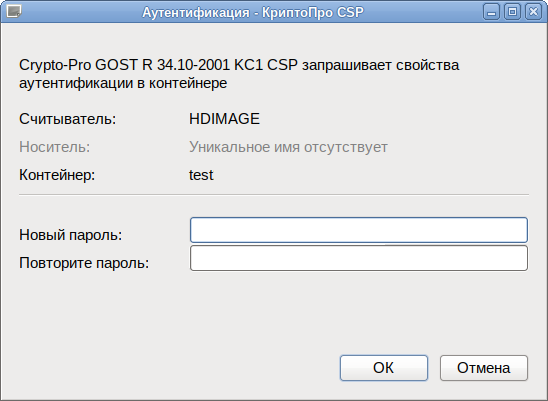

После этого будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет):

Внимание! При создании контейнера на токене:

$ csptest -keyset -provtype 75 -newkeyset -cont '\.Aladdin R.D. JaCarta [SCR Interface] 01 00test'

Пароль не создается, а предъявляется (PIN-код пользователя):

После указания пароля снова будет предложено перемещать указатель мыши.

Вывод команды:

CSP (Type:75) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 6679219 GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2001 KC1 CSP Container name: "test" Signature key is not available. Attempting to create a signature key... a signature key created. Exchange key is not available. Attempting to create an exchange key... an exchange key created. Keys in container: signature key exchange key Extensions: OID: 1.2.643.2.2.37.3.9 OID: 1.2.643.2.2.37.3.10 Total: SYS: 0,030 sec USR: 0,160 sec UTC: 22,910 sec [ErrorCode: 0x00000000]

Локальный контейнер создан.

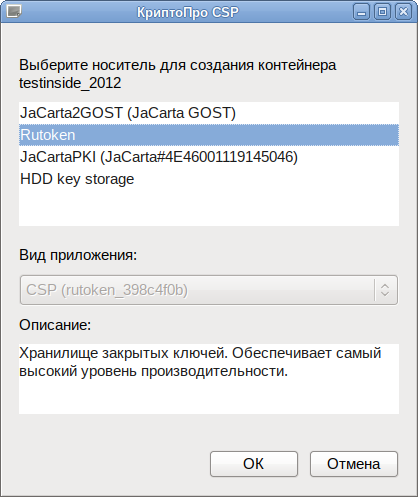

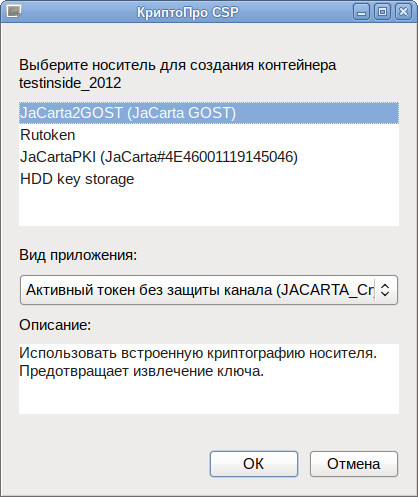

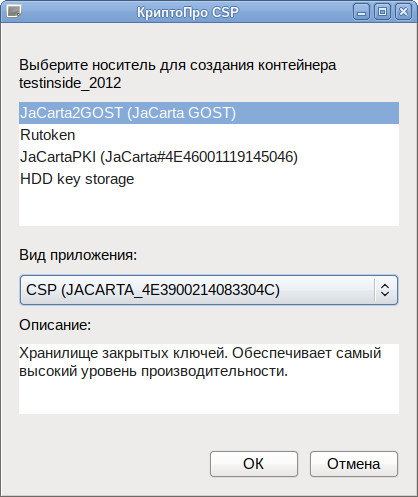

В КриптоПро 5 появилась возможность интерактивно выбирать носитель и тип создаваемого контейнера. Теперь можно создавать неизвлекаемые контейнеры.

Для этого необходимо выполнить команду, где testinside_2012 — имя контейнера:

$ csptest -keyset -provtype 80 -newkeyset -cont testinside_2012

Откроется окно выбора носителя и способа создания контейнера. Для некоторых носителей нет возможности выбрать способ создания контейнера (Рутокен S, JaCarta PKI):

Для некоторых носителей можно выбрать способ создания контейнера (Рутокен ЭЦП, JaCarta-2 PKI/ГОСТ).

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

Просмотр доступных контейнеров

Внимание! При подключении токена в порт USB3, контейнеры видны не будут.

Примечание: Вы можете загрузить все сертификаты с подключенных токенов командой:

csptestf -absorb -certs -autoprov

Проверить наличие контейнеров можно с помощью команды:

$ csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679203

\.HDIMAGEtest

OK.

Total: SYS: 0,000 sec USR: 0,070 sec UTC: 0,130 sec

[ErrorCode: 0x00000000]

Внимание! Имена контейнеров могут содержать названия в кодировке cp1251 (например, на токенах), что делает работу с ними по этим именам проблематичной. Можно показать список контейнеров с их уникальными именами командой:

$ csptest -keyset -enum_cont -fqcn -verifyc -uniq

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 6679203

\.Aktiv Co. Rutoken S 00 00card |\.Aktiv Co. Rutoken S 00 00SCARDrutoken_2b8654f7A006AD1

\.HDIMAGEtest |\.HDIMAGEHDIMAGE\test.0002EF8

OK.

Total: SYS: 0,020 sec USR: 0,190 sec UTC: 1,510 sec

[ErrorCode: 0x00000000]

Уникальные имена указаны после символа «|».

Просмотр подробной информации о контейнере:

csptestf -keyset -container '\.HDIMAGEtest' -info

Удаление контейнера

Удалить контейнер можно с помощью команды:

$ csptest -keyset -deletekeyset -cont '\.HDIMAGEtest'

CSP (Type:80) v4.0.9006 KC1 Release Ver:4.0.9708 OS:Linux CPU:AMD64 FastCode:READY:AVX.

Container \.HDIMAGEtest deleted.

Total: SYS: 0,010 sec USR: 0,240 sec UTC: 0,260 sec

[ErrorCode: 0x00000000]

Управление сертификатами

cryptcp — приложение командной строки для создания запросов на сертификаты, шифрования и расшифрования файлов, создания и проверки электронной подписи файлов с использованием сертификатов открытых ключей, хэширования файлов. Результатом работы приложения в большинстве случаев является файл с CMS-сообщением (PKCS#7) в кодировке DER или BASE64.

Создание запроса на получение сертификата

Создание запроса на получение сертификата средствами КриптоПро:

cryptcp -creatrqst -dn "список имён полей" -cont 'путь к контейнеру' <название_файла>.csr

Для создания запроса на получение сертификата потребуется:

- DN — данные, которые будут храниться в поле Subject сертификата (cn=Test User5,e=cas@altlinux.org).

- Имя контейнера вместе со считывателем (например, в локальном хранилище hdimage: \.HDIMAGEtest).

- Имя файла, в котором следует сохранить запрос (test5.csr).

Внимание! Для использования проверки подлинности клиента в браузере потребуется также указать, что запрос создается по ГОСТ 2001 и добавляется тип применения подлинности клиента: -provtype 75 -certusage «1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2».

С помощью опции -certusage можно указать OID назначение сертификата.

Назначение сертификата представляется в сертификате объектным идентификатором, присвоенным этой политике, — OID. Если в сертификате указано несколько политик, то это означает, что сертификат соответствует всем этим политикам списка.

Таблица 2. Типы применения.

| OID | Назначение |

|---|---|

| 1.3.6.1.5.5.7.3.1 | Аутентификация сервера |

| 1.3.6.1.5.5.7.3.2 | Аутентификация клиента |

| 1.3.6.1.5.5.7.3.3 | Подписывание кода |

| 1.3.6.1.5.5.7.3.4 | Защищенная электронная почта |

| 1.3.6.1.5.5.7.3.8 | Простановка штампов времени |

| 1.3.6.1.4.1.311.10.5.1 | Цифровые права |

| 1.3.6.1.4.1.311.10.3.12 | Подписывание документа |

Таблица 3. Поле Subject сертификата

| OID | Алиас | Назначение | Примечание |

|---|---|---|---|

| 2.5.4.3 | CN | Общее имя | Наименование ЮЛ (если ИНН начинается с «00») или ФИО владельца. Длина не более 64 символов |

| 2.5.4.4 | SN | Фамилия | |

| 2.5.4.42 | GN/G | Имя Отчество | Общая длина текста в полях SN и G должна быть не более 64 символов (с учетом одного пробела между текстом из Фамилии и текстом из Имени) |

| 1.2.840.113549.1.9.1 | emailAddress/E | Адрес электронной почты | ivanov@mail.mail |